Статьи из номера 2007/03

из истории систем обмена мгновенными сообщениями

2007/03‣бизнес

В 1996 году малоизвестная израильская группа еще не окончивших школу программистов — Mirabilis — выпустила любопытную программку: интернет- пейджер. Отличительной особенностью нового пейджера от уже существоввшей сети IRC и веб-чатов было то, что ваше сообщение будет доставлено до получателя в любом случае, независимо от того, находится он в сети или нет. То есть ICQ представляла собой некий гибрид IRC и e-mail, совмещая их лучшие стороны: ... подробнее

PLM — новое поколение систем управления

2007/03‣бизнес

Понятие информационной системы предприятия в последние лет пять претерпевает коренные изменения. Причины очевидны: быстрый рост возможностей современных ПК с их одновременным удешевлением, усовершенствование локальных сетей (в том числе беспроводных) и бурное развитие веб-технологий. В результате совмещения всех этих факторов на фоне потребностей современных производств и появились системы класса new PLM (Product Lifecycle Management) — "новое ... подробнее

ботнеты атакуют: дело Анчеты

2007/03‣закон и порядок

В этой статье вы узнаете о некоторых подробностях относительно недавнего уголовного дела против Дженсона Джеймса Анчеты, молодого хакера из города Дауни, Калифорния. В январе 2006 года он был признан виновным районным судом Лос Анджелеса в создании и продаже ботнетов, которые насчитывали тысячи компьютеров, использовании их для получения выгоды, а также в незаконных целях. Из материалов обвинения стало известно, что ему удалось заработать ... подробнее

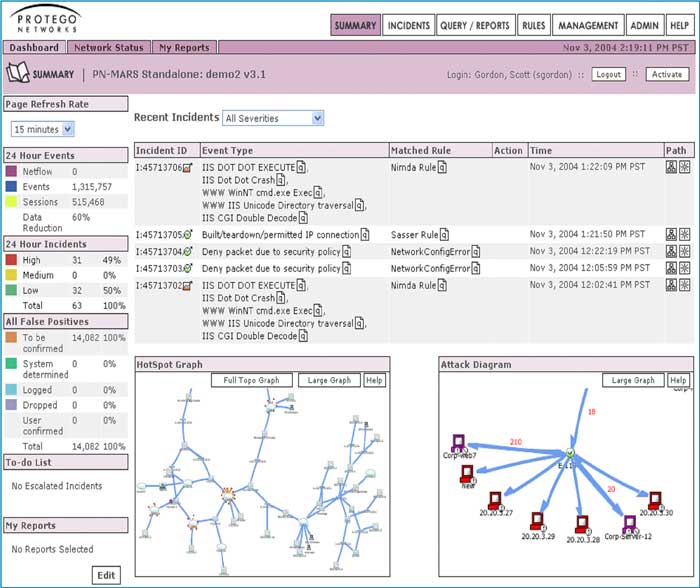

Cisco обновляет линейку продуктов для обеспечения безопасности

2007/03‣решения

В феврале сего года компания Cisco Systems провела в Москве презентацию своих новых решений в области защиты информации. На самом деле, многие из этих продуктов существуют уже достаточно давно, но в недавно вышедших версиях некоторых из них появились новые интересные возможности. Были обновлены следующие продукты компании Cisco: система предотвращения вторжений Cisco IPS 6.0 (Intrusion Prevention System); программный агент безопасности CSA 5.2 ... подробнее

интернет-центр ZyXEL P-330W

2007/03‣hardware

Компания ZyXEL Communications расширила линейку интернет-центров моделью P-330W для домашнего подключения к Интернету по выделенным линиям Ethernet. Интернет-центры ZyXEL представляют собой новый класс домашнего сетевого оборудования и в первую очередь решают задачи удобного и безопасного подключения квартир к Интернету по скоростным выделенным каналам, таким, как ADSL, Ethernet, Wi-Fi и WiMAX. Они интегрируют сразу несколько функций, ... подробнее

новые разработки Cisco IP NGN Multiservice Edge

2007/03‣hardware

Мультисервисная плата Cisco Multi-Service Blade для маршрутизаторов Cisco XR12000 поддерживает функции межсетевого экрана и управления сессиями, повышает надежность услуг и ускоряет возврат инвестиций. Новые разработки Cisco для архитектуры IP NGN позволяют разрабатывать и доставлять сетевые услуги с предсказуемой производительностью. Новая мультисервисная плата (Multi-Service Blade, MSB) для маршрутизаторов Cisco XR 12000 поддерживает функции ... подробнее

PHP Expert Editor

2007/03‣software

Наверняка свой первый PHP-код вы написали в стандартном блокноте, который имеется в Windows. Скорее всего, это было что-то вроде echo "Hello, World" или echo phpinfo(). После чего вы запустили свой HTTP-сервер (скорее всего, это был правильно настроенный Apache), открыли окно браузера, написали в строке ввода адреса httр://localhost и насладились результатом работы этого скрипта. Согласен, начинать следует с этого. Однако уже после 10 строк ... подробнее

Kaspersky Open Space Security - новая концепция защиты сетей

2007/03‣software

"Лаборатория Касперского" представила новую концепцию защиты корпоративных сетей - Kaspersky Open Space Security, а также объявила о выпуске коммерческих версий сразу трех продуктов из корпоративной линейки нового поколения, созданных в соответствии с данной концепцией. В список вошли Антивирус Касперского 6.0 для Windows Workstations, Антивирус Касперского 6.0 для файловых серверов под управлением Windows, а также удобный инструмент управления ... подробнее

от ARPANET к Интернет-2

2007/03‣технологии

За последние годы развитие сети Интернет достигло значительных высот. Кривая роста числа пользователей всемирной сети — яркое тому подтверждение. Вместе с тем, говорить о дальнейшем развитии Сети приходится в экстенсивном контексте: Интернет успешно развивается и будет развиваться, вместе с тем эффективность использования его ресурсов постоянно падает. Для научных целей и некоторых задач даже существующих мегабитных скоростей явно не ... подробнее

основы работы с FastCgi

2007/03‣sysadmin

Временами программируя сайты на Python 'е, я использовал CGI и особо не задумывался о скорости выполнения приложений. Попытки добиться максимальной скорости загрузки методом оптимизации кода были практически напрасны. Предположив, что при значительной нагрузке на сайт будут ощущаться проблемы, а именно задержки, загрузка процессора, памяти и т.п., а также ознакомившись поглубже с использованием CGI (Common Gataway Interface), я решил ... подробнее

Oracle Business Intelligence Suite Enterprise Edition

2007/03‣software

1 марта 2007 года в Минске прошла технологическая конференция «Oracle Business Intelligence. Хранилища данных, аналитические системы». Центральным событием на конференции стало объявление о выпуске Oracle Business Intelligence Suite Enterprise Edition 10g Release 3 (Oracle Business Intelligence Suite EE), новой версии многофункционального, основанного на стандартах комплекса инфраструктуры и инструментов бизнес- анализа. Поскольку продукт ... подробнее

Ajax on Rails - почему Ajax так хорошо работает с Ruby

2007/03‣программирование

Об Ajax (технологии создания высоко интерактивных веб-страниц) говорится очень много. Интегрированная среда Ruby on Rails тоже процветает, частично из-за тесной интеграции с Ajax. Узнайте, что делает комбинацию Ajax on Rails такой мощной. определение Ajax Ajax обозначает Asynchronous JavaScript + XML. Этот термин начал использовать в 2005 году Джесс Джеймс Гаррет (Jesse James Garrett), разработчик информационных систем, для описания ... подробнее

беспроводной Минск – теория и практика

2007/03‣лабораторная работа

Положив в сумку несколько мобильных устройств, способных поддерживать беспроводную связь Wi-Fi, я отправился «на охоту» в центр города. Из общей практики создания подобных сетей за рубежом наиболее вероятно было отыскать бесплатные хот-споты в местах массового принятия пищи, массового скопления перемещенных лиц (вокзалы, аэропорт) и местах отдыха гостей. Я не претендую на полноту описания всех возможных точек подключения к сети по всему городу ... подробнее