Cisco обновляет линейку продуктов для обеспечения безопасности

В феврале сего года компания Cisco Systems провела в Москве презентацию своих новых решений в области защиты информации. На самом деле, многие из этих продуктов существуют уже достаточно давно, но в недавно вышедших версиях некоторых из них появились новые интересные возможности. Были обновлены следующие продукты компании Cisco: система предотвращения вторжений Cisco IPS 6.0 (Intrusion Prevention System); программный агент безопасности CSA 5.2 (Cisco Security Agent); система мониторинга и реагирования на угрозы CS-MARS 4.3 (Cisco Security Mitigation Analysis and Response System); система централизованного управления безопасностью CSM 3.1 (Cisco Security Manager), а также функциональность виртуальных частных сетей Cisco SSL VPN (Secure Sockets Layer Virtual Private Network).

О возможностях каждого из них я расскажу чуть позже, а пока напомню вам, в чем суть нового подхода Cisco к обеспечению сетевой безопасности. Cisco всегда уделяла достаточно много внимания вопросам безопасности своих продуктов и построенных на их базе сетей. Работа компании в этом направлении представляет собой эволюционный процесс: движение от простого к сложному, развитие перспективных идей и постепенный отказ от не оправдавших себя технологий. Кратко пробежимся по основным вехам этого эволюционного процесса (думаю, тем, кто интересуется решениями Cisco, все слова тут должны быть близки и понятны):

1990:

- базовая безопасность;

- базовая защита рутера.

2000:

- точечные продукты;

- security appliance;

- расширенная защита рутера;

- выделенная система управления.

2003/4:

- интегрированная безопасность;

- интегрированная защита рутеров, коммутаторов, ПК/серверов (контроль аномалий);

- интегрированное управление;

- расширенные сервисы.

2005/6:

- взаимодействие с решениями третьих фирм;

- Network Admission Control;

- Cisco Trust Agent;

- сеть проверяет политики CSA и антивируса.

2007:

- Self Defending Network;

- защита по всей линии;

- фокус на приложения;

- тесная интеграция в инфраструктуру;

- автоматизация;

- управление решениями партнеров.

Как вы могли заметить, с 2003 года в этом списке все чаще появляется слово «интеграция». Это не случайно: по мнению Cisco будущее информационной безопасности в постепенном уходе от «навесных» решений к интегрированным. Это значит, что безопасность должна закладываться при проектировании продукта и пронизывать все аспекты его функционирования. Хороший пример, иллюстрирующий эту идею, привел в своем выступлении Алексей Лукацкий, менеджер по развитию бизнеса и ведущий специалист по вопросам информационной безопасности компании Cisco Systems. Это пример будет хорошо понятен автолюбителям. Итак, он сравнил «навесные» решения (безопасность как опция) со старым автомобилем, построенным тогда, когда о безопасности особо не задумывались, к которому со всех сторон привязаны подушки.

При таком подходе мы получаем:

- рост сложности системы;

- высокую стоимость интеграции;

- медленное внедрение;

- сложность администрирования;

- отсутствие сквозной функциональности;

- отражение не всех угроз;

- низкую надежность.

Современный же подход (безопасность, как часть системы) Алексей Лукацкий сравнивает с новым автомобилем, где безопасность лежит в в основе самой конструкции авто. Что мы получаем в данном случае:

- снижение сложности системы;

- тесную интеграцию сетевых сервисов и приложений;

- простоту внедрения и управления;

- снижение стоимости владения.

Таким образом, основная идея стратегии Self-Defending Network в том, что безопасность должна восприниматься как свойство и неотъемлемая часть сети.

Современная система безопасности, по мнению Cisco, должна опираться на четыре кита – унификацию, интеграцию, адаптацию и автоматизацию. Унифицированные механизмы защиты с централизованным управлением политиками упрощают контроль угроз и усиливают защиту. Унификация предполагает общие механизмы борьбы с угрозами (например, IPS) по всей инфраструктуре – от периметра до ядра сети, а также расширенный оперативный контроль всей инфраструктуры с помощью унифицированной платформы управления безопасностью.

Интеграция в данном контексте предполагает взаимодействие ПК/серверов и сети, что позволяет обеспечить видимость на 360° и проактивную защиту. Сюда входит:

- расширенный контроль сетевых угроз, интегрированный с защитой оконечных систем;

- интеграция с решениями третьих фирм;

- эшелонированная оборона за счет тесного взаимодействия средств сетевой безопасности;

- эффективное управление сетевыми устройствами через политики безопасности.

Под адаптацией понимается анализ поведения на уровне сети, систем и устройств ускоряет обнаружение и отражение угроз. Это дает нам: - постоянный контроль, комбинирующий сигнатурный и поведенческий подходы;

- возможность всесторонней аналитики через корреляцию множества событий и контекстный анализ;

- динамическое определение риска угрозы на основе ее релевантности.

Автоматизация рутинных действий повышает точность и эффективность борьбы с угрозами. Автоматизация предполагает наличие помощников (wizards), визуализацию событий безопасности и политик, контроль непротиворечивости и работоспособности системы, обновление и распределение политик. Были приведены примеры, какие именно выгоды можно получить из сочетания различных продуктов:

- ASA + IPS: связанные политики МСЭ и IPS снижают время реагирования на угрозы;

- ASA/IPS + сетевое оборудование: построение эшелонированной обороны и снижение нагрузки на средства защиты;

- IPS + CS-MARS: снижение числа событий для анализа облегчает обнаружение угроз и ускоряет их отражение;

CSA + IPS: повышение точности сигнатур, снижение числа ложных срабатываний и эшелонированная оборона;

- CSA + VPN: доступ в корпоративную сеть только после проверки;

- IPS + сканеры безопасности: повышение точности обнаружения угроз;

- MARS + Manager: расширенный контроль политик, интегрированный с функциями отражения угроз;

- MARS\SIMS + решения третьих фирм: учет требований современной сети.

Теперь, когда общая идея более-менее ясна, рассмотрим, какие новые функции появились в упомянутых в начале статьи продуктах.

Intrusion Prevention System (IPS) 6.0

В новой версии IPS мы имеем совершенно новые механизмы обнаружения атак.

Нахождение аномалий: обнаружение TCP-червей на базе контроля состояния TCP-соединений; обнаружение UDP-червей путем мониторинга UDP-трафика; классификация червей через взаимодействие с отсутствующими адресами.

Анализ поведения сетевого трафика с запатентованной функцией динамического обучения.

Защита баз данных: TNS engine защищает базы данных (например, Oracle) от переполнения буфера в сервисе TNS listener. Позволяет использовать регулярные выражения в фреймах TNS и может настраиваться пользователем.

Понимание идентификационных данных: новый SMB Advanced Engine включает имя NetBIOS в сигнал тревоги с целью контроля имени пользователя (username) и версии ОС, запущенных на контролируемом узле.

Была проделана большая работа по повышению аккуратности обнаружения атак. В первую очередь изменения затронули взаимодействие IPS-CSA. Так, теперь мы можем использовать данных от CSA для реагирования IPS. Также можно отправить узел в карантин, добавив вручную «плохие» IP-адреса в CSA watchlist. Предусмотрено использование механизма CSA Trusted QoS для оптимизации работы IPS.

Улучшена интеграция с сетевыми сканерами: можно импортировать данные от сканеров для повышения эффективности анализа.

Интересные возможности дает интеграция с технологией CTR:

- понимание защищаемых узлов через пассивный OS fingerprinting;

- задание информации об используемых ОС на защищаемых узлах;

- динамическое задание Risk Rating на основе релевантности атаки;

- автоматизированная фильтрация событий и действий на основе ОС.

Также появилось понятие «виртуальные контексты» - создание нескольких политик для одного сенсора с привязкой к интерфейсам или группам VLAN. Из других изменений следует отметить улучшенный интерфейс, включающий шаблоны настроек с установленными по умолчанию вариантами реагирования.

Cisco Security Agent (CSA) 5.2

Система защиты серверов, рабочих станций и лэптопов Cisco Security Agent предназначена для предотвращения атак и исполнения вредоносного кода; контроля USB, CD, дисководов, PCMCIA, доступа к системному реестру и файлам, утечки информации, загрузки с «чужих» носителей; создания замкнутой программной среды и т.д.

Новая версия CSA 5.2 была расширена за счет трех новых функций:

1. Trusted QOS, которая позволяет маркировать трафик приложений, классифицируя их по приоритету и давай возможность наиболее критичным приложениям (например, ERP, CRM, базы данных или IP-телефония) быть обработанными первыми.

2. Интеграция с Cisco IPS 6.0, позволяющая использовать данные от CSA для более эффективного предотвращения атак и снижения числа ложных срабатываний (подробнее см. выше, в разделе про IPS).

3. Контроль беспроводных интерфейсов, позволяющий создавать гибкие политики для защиты компьютера, подключающегося к корпоративной сети, как по проводному, так и по WiFi-соединению. Среди интересных функций отметим:

- запрет использования беспроводного соединения при включенном проводном (например, внутри офиса);

- контроль соединения - определенные SSID, шифрование, ad-hoc;

- обязательное использование VPN при работе вне офиса.

Cisco Security Manager (CSM) 3.1

Система централизованного управления решениями Cisco по сетевой безопасности Cisco Security Manager 3.1 объединила в себе возможности по настройке и конфигурации широкого спектра средств защиты - Cisco IPS, Cisco IOS IPS, Cisco Pix, Cisco FWSM, Cisco IOS Firewall, Cisco Catalyst 6500, Cisco ISR, Cisco ASA, Cisco IOS VPN и т.д. Среди новых возможностей можно отметить:

- оптимизацию таблицы правил и снижение числа правил в ней за счет механизма Rule Combiner;

- визуальную дифференциацию локальных и наследованных правил политики безопасности;

- возможность запуска Device Manager (ASDM, SDM, IDM) непосредственно с CSM, а не с управляемого устройства, что ускоряет доступ к статистике и журналам регистрации устройства;

- управление списками контроля доступа (ACL) Cisco Catalyst и Cisco 7600 Router также как и правилами межсетевых экранов;

- настройку функций SSL VPN, VPN Discovery;

- отчеты: Inventory, Activity и др.

CS-MARS 4.3

Cisco Security Monitoring, Analysis, and Response System (CS-MARS) это аппаратно-программное комплексное решение которое, как следует из названия, обеспечивает мониторинг, анализ и отражение угроз безопасности.

CS-MARS поддерживает широкий спектр средств защиты, в том числе третьих фирм.

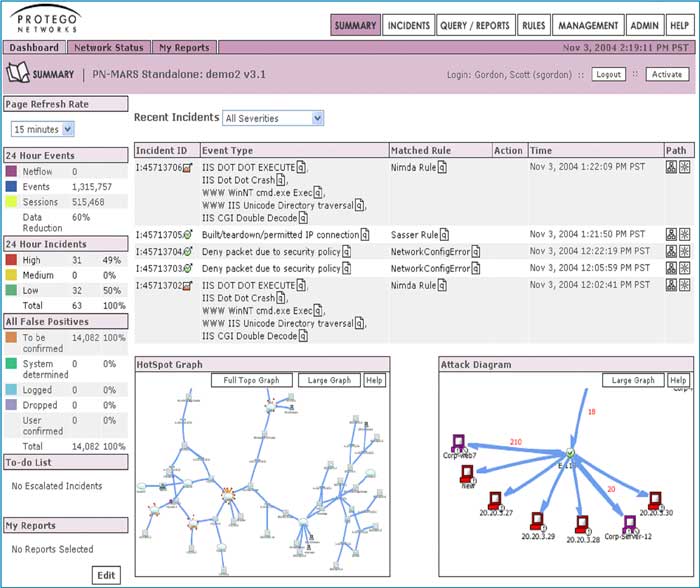

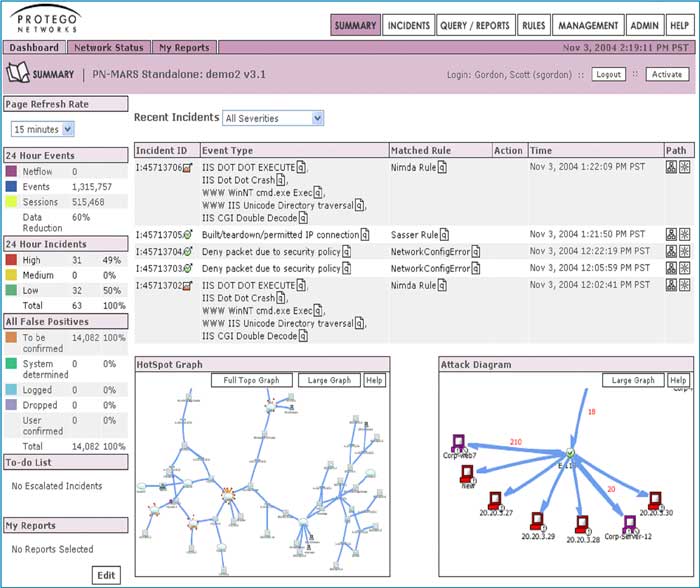

Продукт поводит полную инвентаризация защищаемой сети и ее визуализацию. При возникновении атаки администраторы могут отследить ее направление на карте сети (см. рис. 1).

Рис. 1. Интерфейс CS-MARS. Пусть вас не смущает, что на картинке мы видим логотип компании Protego Networks, а сам продукт называется PN-MARS – Cisco приобрела эту компанию в 2005 году.

Продукт обладает развитыми аналитическими способностями и может проводить корреляционный анализ происходящих в сети событий. По результатам этого анализа система даст рекомендации по отражению атаки (если таковая имеет место) или самостоятельно запустит механизмы отражения, в том числе и скоординировав действия с другими устройствами сети.

Нововведения в версии 4.3:

- аутентификация на RADIUS;

- перенаправление данных о событиях в syslog;

- контроль работоспособности;

- динамическое обновление сигнатур IPS;

- автоматизация рутинных действий и снижение нагрузки на администратора системы безопасности.

Alice D. Saemon, по материалам презентации Алексея Лукацкого «Новые решения Cisco по информационной безопасности»

О возможностях каждого из них я расскажу чуть позже, а пока напомню вам, в чем суть нового подхода Cisco к обеспечению сетевой безопасности. Cisco всегда уделяла достаточно много внимания вопросам безопасности своих продуктов и построенных на их базе сетей. Работа компании в этом направлении представляет собой эволюционный процесс: движение от простого к сложному, развитие перспективных идей и постепенный отказ от не оправдавших себя технологий. Кратко пробежимся по основным вехам этого эволюционного процесса (думаю, тем, кто интересуется решениями Cisco, все слова тут должны быть близки и понятны):

1990:

- базовая безопасность;

- базовая защита рутера.

2000:

- точечные продукты;

- security appliance;

- расширенная защита рутера;

- выделенная система управления.

2003/4:

- интегрированная безопасность;

- интегрированная защита рутеров, коммутаторов, ПК/серверов (контроль аномалий);

- интегрированное управление;

- расширенные сервисы.

2005/6:

- взаимодействие с решениями третьих фирм;

- Network Admission Control;

- Cisco Trust Agent;

- сеть проверяет политики CSA и антивируса.

2007:

- Self Defending Network;

- защита по всей линии;

- фокус на приложения;

- тесная интеграция в инфраструктуру;

- автоматизация;

- управление решениями партнеров.

Как вы могли заметить, с 2003 года в этом списке все чаще появляется слово «интеграция». Это не случайно: по мнению Cisco будущее информационной безопасности в постепенном уходе от «навесных» решений к интегрированным. Это значит, что безопасность должна закладываться при проектировании продукта и пронизывать все аспекты его функционирования. Хороший пример, иллюстрирующий эту идею, привел в своем выступлении Алексей Лукацкий, менеджер по развитию бизнеса и ведущий специалист по вопросам информационной безопасности компании Cisco Systems. Это пример будет хорошо понятен автолюбителям. Итак, он сравнил «навесные» решения (безопасность как опция) со старым автомобилем, построенным тогда, когда о безопасности особо не задумывались, к которому со всех сторон привязаны подушки.

При таком подходе мы получаем:

- рост сложности системы;

- высокую стоимость интеграции;

- медленное внедрение;

- сложность администрирования;

- отсутствие сквозной функциональности;

- отражение не всех угроз;

- низкую надежность.

Современный же подход (безопасность, как часть системы) Алексей Лукацкий сравнивает с новым автомобилем, где безопасность лежит в в основе самой конструкции авто. Что мы получаем в данном случае:

- снижение сложности системы;

- тесную интеграцию сетевых сервисов и приложений;

- простоту внедрения и управления;

- снижение стоимости владения.

Таким образом, основная идея стратегии Self-Defending Network в том, что безопасность должна восприниматься как свойство и неотъемлемая часть сети.

Современная система безопасности, по мнению Cisco, должна опираться на четыре кита – унификацию, интеграцию, адаптацию и автоматизацию. Унифицированные механизмы защиты с централизованным управлением политиками упрощают контроль угроз и усиливают защиту. Унификация предполагает общие механизмы борьбы с угрозами (например, IPS) по всей инфраструктуре – от периметра до ядра сети, а также расширенный оперативный контроль всей инфраструктуры с помощью унифицированной платформы управления безопасностью.

Интеграция в данном контексте предполагает взаимодействие ПК/серверов и сети, что позволяет обеспечить видимость на 360° и проактивную защиту. Сюда входит:

- расширенный контроль сетевых угроз, интегрированный с защитой оконечных систем;

- интеграция с решениями третьих фирм;

- эшелонированная оборона за счет тесного взаимодействия средств сетевой безопасности;

- эффективное управление сетевыми устройствами через политики безопасности.

Под адаптацией понимается анализ поведения на уровне сети, систем и устройств ускоряет обнаружение и отражение угроз. Это дает нам: - постоянный контроль, комбинирующий сигнатурный и поведенческий подходы;

- возможность всесторонней аналитики через корреляцию множества событий и контекстный анализ;

- динамическое определение риска угрозы на основе ее релевантности.

Автоматизация рутинных действий повышает точность и эффективность борьбы с угрозами. Автоматизация предполагает наличие помощников (wizards), визуализацию событий безопасности и политик, контроль непротиворечивости и работоспособности системы, обновление и распределение политик. Были приведены примеры, какие именно выгоды можно получить из сочетания различных продуктов:

- ASA + IPS: связанные политики МСЭ и IPS снижают время реагирования на угрозы;

- ASA/IPS + сетевое оборудование: построение эшелонированной обороны и снижение нагрузки на средства защиты;

- IPS + CS-MARS: снижение числа событий для анализа облегчает обнаружение угроз и ускоряет их отражение;

CSA + IPS: повышение точности сигнатур, снижение числа ложных срабатываний и эшелонированная оборона;

- CSA + VPN: доступ в корпоративную сеть только после проверки;

- IPS + сканеры безопасности: повышение точности обнаружения угроз;

- MARS + Manager: расширенный контроль политик, интегрированный с функциями отражения угроз;

- MARS\SIMS + решения третьих фирм: учет требований современной сети.

Теперь, когда общая идея более-менее ясна, рассмотрим, какие новые функции появились в упомянутых в начале статьи продуктах.

Intrusion Prevention System (IPS) 6.0

В новой версии IPS мы имеем совершенно новые механизмы обнаружения атак.

Нахождение аномалий: обнаружение TCP-червей на базе контроля состояния TCP-соединений; обнаружение UDP-червей путем мониторинга UDP-трафика; классификация червей через взаимодействие с отсутствующими адресами.

Анализ поведения сетевого трафика с запатентованной функцией динамического обучения.

Защита баз данных: TNS engine защищает базы данных (например, Oracle) от переполнения буфера в сервисе TNS listener. Позволяет использовать регулярные выражения в фреймах TNS и может настраиваться пользователем.

Понимание идентификационных данных: новый SMB Advanced Engine включает имя NetBIOS в сигнал тревоги с целью контроля имени пользователя (username) и версии ОС, запущенных на контролируемом узле.

Была проделана большая работа по повышению аккуратности обнаружения атак. В первую очередь изменения затронули взаимодействие IPS-CSA. Так, теперь мы можем использовать данных от CSA для реагирования IPS. Также можно отправить узел в карантин, добавив вручную «плохие» IP-адреса в CSA watchlist. Предусмотрено использование механизма CSA Trusted QoS для оптимизации работы IPS.

Улучшена интеграция с сетевыми сканерами: можно импортировать данные от сканеров для повышения эффективности анализа.

Интересные возможности дает интеграция с технологией CTR:

- понимание защищаемых узлов через пассивный OS fingerprinting;

- задание информации об используемых ОС на защищаемых узлах;

- динамическое задание Risk Rating на основе релевантности атаки;

- автоматизированная фильтрация событий и действий на основе ОС.

Также появилось понятие «виртуальные контексты» - создание нескольких политик для одного сенсора с привязкой к интерфейсам или группам VLAN. Из других изменений следует отметить улучшенный интерфейс, включающий шаблоны настроек с установленными по умолчанию вариантами реагирования.

Cisco Security Agent (CSA) 5.2

Система защиты серверов, рабочих станций и лэптопов Cisco Security Agent предназначена для предотвращения атак и исполнения вредоносного кода; контроля USB, CD, дисководов, PCMCIA, доступа к системному реестру и файлам, утечки информации, загрузки с «чужих» носителей; создания замкнутой программной среды и т.д.

Новая версия CSA 5.2 была расширена за счет трех новых функций:

1. Trusted QOS, которая позволяет маркировать трафик приложений, классифицируя их по приоритету и давай возможность наиболее критичным приложениям (например, ERP, CRM, базы данных или IP-телефония) быть обработанными первыми.

2. Интеграция с Cisco IPS 6.0, позволяющая использовать данные от CSA для более эффективного предотвращения атак и снижения числа ложных срабатываний (подробнее см. выше, в разделе про IPS).

3. Контроль беспроводных интерфейсов, позволяющий создавать гибкие политики для защиты компьютера, подключающегося к корпоративной сети, как по проводному, так и по WiFi-соединению. Среди интересных функций отметим:

- запрет использования беспроводного соединения при включенном проводном (например, внутри офиса);

- контроль соединения - определенные SSID, шифрование, ad-hoc;

- обязательное использование VPN при работе вне офиса.

Cisco Security Manager (CSM) 3.1

Система централизованного управления решениями Cisco по сетевой безопасности Cisco Security Manager 3.1 объединила в себе возможности по настройке и конфигурации широкого спектра средств защиты - Cisco IPS, Cisco IOS IPS, Cisco Pix, Cisco FWSM, Cisco IOS Firewall, Cisco Catalyst 6500, Cisco ISR, Cisco ASA, Cisco IOS VPN и т.д. Среди новых возможностей можно отметить:

- оптимизацию таблицы правил и снижение числа правил в ней за счет механизма Rule Combiner;

- визуальную дифференциацию локальных и наследованных правил политики безопасности;

- возможность запуска Device Manager (ASDM, SDM, IDM) непосредственно с CSM, а не с управляемого устройства, что ускоряет доступ к статистике и журналам регистрации устройства;

- управление списками контроля доступа (ACL) Cisco Catalyst и Cisco 7600 Router также как и правилами межсетевых экранов;

- настройку функций SSL VPN, VPN Discovery;

- отчеты: Inventory, Activity и др.

CS-MARS 4.3

Cisco Security Monitoring, Analysis, and Response System (CS-MARS) это аппаратно-программное комплексное решение которое, как следует из названия, обеспечивает мониторинг, анализ и отражение угроз безопасности.

CS-MARS поддерживает широкий спектр средств защиты, в том числе третьих фирм.

Продукт поводит полную инвентаризация защищаемой сети и ее визуализацию. При возникновении атаки администраторы могут отследить ее направление на карте сети (см. рис. 1).

Рис. 1. Интерфейс CS-MARS. Пусть вас не смущает, что на картинке мы видим логотип компании Protego Networks, а сам продукт называется PN-MARS – Cisco приобрела эту компанию в 2005 году.

Продукт обладает развитыми аналитическими способностями и может проводить корреляционный анализ происходящих в сети событий. По результатам этого анализа система даст рекомендации по отражению атаки (если таковая имеет место) или самостоятельно запустит механизмы отражения, в том числе и скоординировав действия с другими устройствами сети.

Нововведения в версии 4.3:

- аутентификация на RADIUS;

- перенаправление данных о событиях в syslog;

- контроль работоспособности;

- динамическое обновление сигнатур IPS;

- автоматизация рутинных действий и снижение нагрузки на администратора системы безопасности.

Alice D. Saemon, по материалам презентации Алексея Лукацкого «Новые решения Cisco по информационной безопасности»

Сетевые решения. Статья была опубликована в номере 03 за 2007 год в рубрике решения