Статьи из номера 2004/06

SORBS: заплати $50 и спи спокойно

2004/06‣мнение

Конфликты между российскими хостинг-провайдерами и западными составителями черных списков вспыхивают регулярно. Первые считают, что меры, которые применяют к ним антиспамеры, неадекватны, а требования незаконны. Вторые перекладывают всю ответственность на тех, кто пользуется черными списками. ВебИнформ попросили участников российского рынка хостинга рассказать о своем взгляде на этот вопрос. Недавно информационный ресурс Antispam.ru, ... подробнее

информационные технологии в государственном управлении — новые стратегии административных преобразований

2004/06‣бизнес

Существующая сегодня традиционная модель государственного управления разрабатывалась для послевоенного индустриального общества, которое основывалось на единстве потребностей людей в базовом медицинском обслуживании, образовании, жилье, социальном обеспечении и коммунальных услугах. Тогда же были организованы крупные вертикальные министерства, осуществляющие руководство конкретной сферой деятельности. Эти организации отличались тем, что ... подробнее

Hirschmann: современные сетевые технологии для промышленных предприятий

2004/06‣hardware

Предлагаемая вашему вниманию статья – это рассказ о компании, производящей активное сетевое оборудование уже более 20 лет. Это оборудование пользуется большой популярностью в Европе, но, как это ни парадоксально, в СНГ оно известно не так хорошо. Описанный выше парадокс и подвигнул нас на публикацию этого материала, из которого вы узнаете о особенностях и функциональных возможностях продукции Hirschmann, используемых фирменных и ... подробнее

система широкополосного фиксированного радиодоступа Tsunami MP.11(а)

2004/06‣hardware

назначение Системы широкополосного фиксированного радиодоступа Tsunami MP.11 и Tsunami MP.11a производства американской компании Proxim предназначены для беспроводного подключения абонентов к Интернет и объединения сегментов локальных сетей в единую сеть. состав серий Базовая станция (BSU). Центральный узел в системе точка-многоточка, выполняет функции контроля за трафиком в сети, имеет разъем N-типа для подключения внешней ... подробнее

IBM углубляется в корпоративный поиск

2004/06‣software

IBM начинает широкую программу тестирования программного обеспечения интеграции данных, призванного навести порядок в непокорной и широко рассредоточенной мешанине корпоративной информации. Программное обеспечение с кодовым названием Masala может забираться в разнообразные источники данных и возвращать результаты примерно так же, как поисковые машины обшаривают веб. Masala представляет собой радикальное обновление выпущенного в ... подробнее

VoiceXML: о чем идет речь?

2004/06‣технологии

Переход инфраструктуры вашей организации к среде, основанной на IP – совсем не простое дело, особенно в случаях, когда затрагиваются сервисы по работе с клиентами. До той поры, пока вам для работы с потребителями не требуется крупный центр обработки звонков, способный обеспечить все возможные аспекты работы с ними, вам необходима определенная степень автоматизации такой работы. VoiceXML способен оказать помощь в осуществлении этой ... подробнее

мобильный интернет — связь и проблема качества обслуживания

2004/06‣технологии

Сегодня сотни миллионов людей на всем Земном шаре пользуются услугами сети Интернет. Если первоначально Всемирная паутина служила, в основном, как средство передачи данных, то сейчас есть все основания рассматривать Интернет в качестве универсального транспортного средства, используемого в равной степени как для передачи данных, так и для передачи мультимедийного контента. В свое время довольно много говорилось и писалось о ... подробнее

Patch-o-matic - новые возможности iptables

2004/06‣software

С помощью этого мощного набора расширений для iptables вы сможете строить свои правила, основываясь на анализе содержимого пакетов, диапазона портов и даже создавать ловушки для злоумышленников. вступление Файрвольный код ядра Linux - Netfilter/iptables - позволяет строить весьма мощные файрволлы, ничуть не уступающие по своим характеристикам многим коммерческим системам защиты. Iptables основывается на фильтрации пакетов, ... подробнее

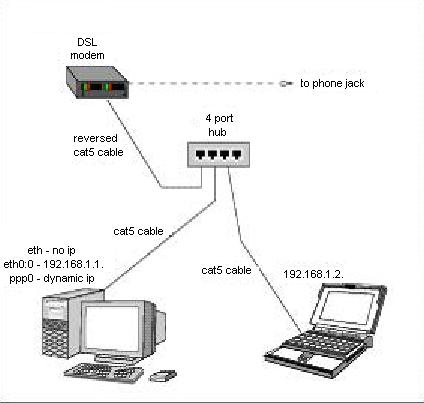

NAT на одном сетевом интерфейсе

2004/06‣sysadmin

В этой статье рассказывается об использовании Linux-станции с одной сетевой картой для подключения к Интернет по DSL из домашней сети. В течение многих лет я использовал коммутируемое модемное соединение на 28.8k для связи между домашним компьютером и компьютером на работе, который также был оснащен модемом, так как это решение не требовало оплаты. Стоимость DSL-подключения в наших местах была несколько высока для меня, пока ... подробнее

как правильно задавать вопросы

2004/06‣мнение

В жизни каждого технического специалиста бывали моменты, когда один толковый совет заменял недели упорных самостоятельных поисков решения некой весьма заковыристой проблемы. Особенно характерен обмен опытом и взаимопомощь в мире открытого ПО, где официальная поддержка софта – это скорее экзотика, чем правило. Более того, именно в мире open source у вас есть много шансов получить помощь из первых рук, то бишь от разработчиков софта, что ... подробнее

винты отдыхают: бездисковая загрузка Windows

2004/06‣sysadmin

Идея бездисковой загрузки - это своего рода параноидальный синдром системных администраторов. Многие поколения админов, а также производителей операционных систем и "решений" вновь и вновь возвращаются к этой идее Эта мания не обошла и меня - но на этот раз, в отличие от прошлых затей, я грузил через сеть самую что ни на есть Windows 2000. Первое и главное, с чем меня срочно нужно поздравить, это то, что все работает - и работает ... подробнее

введение в групповую передачу

2004/06‣технологии

Групповая передача (мультикастинг, многоадресная рассылка) – возможность одновременно передавать один поток многим подписчикам. В отличие от обыкновенной потоковой передачи данных, здесь нет необходимости выделения потока каждому подписчику. Вместо этого в сегмент сети, где находится подписчик, направляется лишь один поток. Задачей маршрутизаторов является отслеживание подписки и создания копий только по требованию. В отличие от ... подробнее

3Com и Crystalvoice сотрудничают в области решений для передачи голоса по internet

2004/06‣software

Корпорация 3Com объявила о том, что компания CrystalVoice Communications, поставщик программного обеспечения корпоративного класса для голосовых коммуникаций по IP, присоединилась к программе 3Com Voice over Internet Protocol (VoIP) Solution Provider Program (VSPP). По условиям соглашения, заключенного в рамках данной программы, компания CrystalVoice получила статус одобренного 3Com участника (“3Com Approved”). Это самый высокий уровень ... подробнее

новые конвергентные решения от Samsung

2004/06‣hardware

Корпорация Samsung Electronics сообщила о выпуске новых систем IP-конвергенции, обеспечивающих как проводную, так и беспроводную телефонию и передачу данных. Система OfficeServ 7200 предлагает проводные и беспроводные решения на основе IP-технологий в области голосовой связи и передачи данных, рассчитанные на емкость до 128 пользователей. Полностью блочно-модульное исполнение системы дает возможность разместить ее в 19" стойке. При этом ... подробнее