Статьи за 2002

Развитие национального сегмента сети Интернет

2002/01‣технологии

Так уж исторически сложилось, что очень многие аспекты функционирования отрасли связи Республики Беларусь остаются для простого смертного сетевого специалиста областью, покрытой мраком и туманом. Собравшись за чашечкой пива, сетевики с жаром обсуждают такие волнующие темы, как государственный монополизм в различных подотраслях связи, лицензирование, технические детали и тонкости работы конкретных операторов и сервис-провайдеров и т.п. За такими ... подробнее

Отечественный VDSL-модем с функцией моста

2002/01‣hardware

В настоящее время имеется широкий ассортимент модемных устройств с функцией “моста”, но они, в основном, работают на сравнительно низких скоростях. К таким устройствам можно отнести модемы ММ300 (2048 кбит/с) фирмы PairGain, Зелакс М-144Б (128 кбит/с), Зелакс М-2Б (2048 кбит/с), и многие другие. Так что появление высокоскоростного модема Зелакс М-30 (10 Мбит/с) на отечественном рынке оказалось весьма своевременым. Основная функция модема, ... подробнее

Optical Access представляет массу новых продуктов

2002/01‣hardware

Лето – время отпусков и замирания деловой активности. Тем более удивительно, что только в течение последних двух летних месяцев компания Optical Access, о продуктах которой мы уже рассказывали в предыдущих номерах "СР», объявляет о выпуске 2 новых железок (если быть совсем точными, одной железки и одной линейки оных ;) и новой модификации ранее существовавшего девайса. Ну что ж, подумали мы в редакции, все продукты по своему любопытны, и дабы ... подробнее

Укрощая Сеть

2002/01‣sysadmin

"Информация должна быть свободной. Интернет неподконтролен." – мы слышали эти лозунги так часто, что уже почти поверили в их справедливость. Но все же, ИНТЕРНЕТ ВПОЛНЕ КОНТРОЛИРУЕМ, и тот, кто думает иначе, лишь ускоряет наступление дня, когда Сеть будет чересчур подконтрольна, причем подконтрольна людям с отнюдь не добрыми намерениями и по отнюдь не позитивной причине. В декабре прошлого года, некто Винсент Фалько, 28-летний программист из ... подробнее

Обзор перспективных технологий подключения конечных пользователей к глобальным сетям передачи данных

2002/01‣технологии

До совсем недавних пор основными способами подключения конечных пользователей к сети Интернет служили подключение по коммутируемой линии и подключение по выделенной линии с применением традиционных модемов. Подключение по коммутируемой линии было и остаётся самым массовым и дешевым способом доступа для пользователей, не нуждающихся в постоянном присутствии в Сети. Основной же темой этого материала будет обзор технологий некоммутируемого ... подробнее

Системы хранения данных – теория и практика

2002/01‣технологии

теория Большинство компьютерных систем предназначено для обработки данных (а вовсе не для убития времени играми, как иногда может казаться). Именно данные представляют истинную ценность, являются активом любой организации и подлежат надежному сохранению. Потеря данных может вызвать остановку производства на значительное время и даже повлечь гибель бизнеса. Надлежащее решение задачи сохранности данных зачастую невозможно обеспечить с помощью ... подробнее

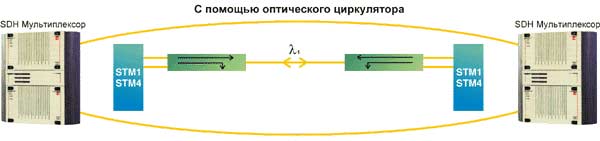

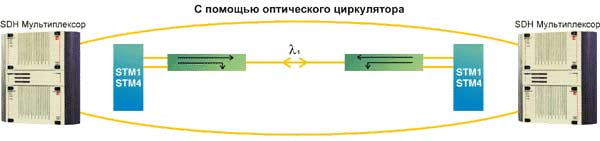

организация двунаправленной передачи сигнала в одном оптическом волокне

2002/01‣технологии

Довольно часто в процессе эксплуатации волоконно-оптических линий связи (ВОЛС), наращивания их пропускной способности возникает проблема недостаточного количества волокон в кабеле. Прокладка дополнительных оптических кабелей не всегда представляется самым приемлемым решением в силу высокой стоимости. Существует и другое, требующее значительно меньших капиталовложений, решение данной проблемы. На основе применения ряда пассивных оптических ... подробнее

кластерные системы высокой готовности

2002/01‣hardware

С ростом объемов данных, которые обрабатываются в информационных системах, растут требования к на- дежности этих систем. Рекламные лозунги заставляют читателя думать, что достаточно установить кла- стерную систему какого-либо известного производителя – и можно не беспокоиться за надежность, дос- тупность, сохранность данных. К сожалению, это далеко не так. что такое кластер? Само название «кластер» происходит от английского слова cluster, ... подробнее

cравнительный анализ блокируемости учрежденческих АТС Definity и Meridian 1

2002/01‣лабораторная работа

Специалистам, знакомым с современным состоянием рынка учрежденческих АТС, конечно же известны такие АТС, как Definity производства Avaya Communication и Meridian 1 производства Nortel Network. Эти АТС входят в группу активно продвигающегося на Российский рынок оборудования, такого как Alcatel (A4200 и A4400), Cortelco (Millenium), Ericsson (MD 110), NEC (NEAX), Siemens (Hicom) и другого. В последние годы АТС Definity стойко завоевывает ... подробнее

M-O-O-T

2002/01‣software

Группа борцов за гражданские свободы M-o-o-t выпускает одноименную операционную систему и набор ПО для безопасной работы в сети. M-o-o-t предотвращает саму возможность вторжения на компьютер пользователя со стороны кого бы то ни было, включая всякие государственные органы надзора. Как сообщается на m-o-o-t.org, система разрабатывается с 2000 года с целью противодействовать всевозможным системам слежки вроде Carnivore, как известно, ... подробнее

Беспроводные офисные сети - без лицензии?

2002/01‣бизнес

Как известно, в отличие от многих западных стран, так называемый нелицензируемый диапазон 2,4 ГГц в России таковым не является. И если обязательность получения разрешительных документов для построения беспроводных уличных сетей еще можно было бы как-то объяснить, то необходимость прохождения долгой и дорогостоящей процедуры перед развертыванием сети внутри здания выглядит не иначе, как очередной бюрократический изыск. Кажется, ситуация в этой ... подробнее

Дата-центры и хостинг в Сети

2002/01‣sysadmin

Если у Вас паранойя, то это еще не значит, что за Вами никто не следит Дата-центры – новое явление, приходящее на смену хостинг-провайдерам в тех областях, где требуется повышенная надежность и высокий уровень информационной безопасности. Предоставление в аренду приложений, хранение и обработка больших объемов критически важной информации в сочетании с предоставлением доступа к такой информации через Интернет – вот основные функции ... подробнее

И снова пытаемся настроить HTTPort

2002/01‣software

В номерах «СР» N и N мы знакомили читателей с замечательной (и что особо радует – до сих пор бесплатной) серией продуков HTTPort/HTTHost, а также с технологиями туннелирования TCP через HTTP, одна из которых была разработана автором вышеозначенных продуктов и там же впервые полномасштабно примененной. (К моменту выхода этого номера «СР» наши веб-архивы будут наконец-то приведены в божеский вид и вы сможете ознакомиться с упомянутыми статьями, ... подробнее

интервью с неизвестным пионером веба

2002/01‣мнение

Как выглядит пионер американского веба? Вы думаете, что это молодой человек не старше тридцати, компьютерный гик в очках, который ни свет ни заря сидит за своей машиной Unix в окружении огрызков и пустой посуды из-под напитков с высоким содержанием кофеина, мечтая о власти над всемирными информационными потоками и обогащении через IPO? На самом деле тот, кто запускал первый на американской земле веб-сервер с первой веб-страницей, думал о ... подробнее

Как выяснить, является ли ваш ребенок хакером?

2002/01‣PRIcall

Привет, Россия! Это Ти Реджинальд Гиббонс. Ну и как вам всем наш капитализм? В отличие от вас, лично я извлек из этой системы все полезное для себя, что мог, и даже, можно сказать, чуть-чуть испортился благодаря ей. Без сомнения, вы все отлично осознаете все выгоды капитализма даже более меня, во многом благодаря тому, что теперь вы почувствовали самую что ни на есть разницу! Так как вы еще новички в том, что касается понятия свободы, вероятно ... подробнее

удаленное чтение памяти через TCP/ICMP

2002/01‣технологии

В bugtraq’e, пестрящем в нынешние времена всякой малозначительной и не всегда соответсующей действительности ерундой, какими-то дырами в мало кому известных продуктах, иногда появляются забавные постинги, представляющие, правда, скорее академический, нежели «шкурный», практического свойства интерес. Вот как раз о таком «открытии» пойдет речь в этой небольшой заметке. Есть возможность читать некоторые данные из памяти удаленной машины. ... подробнее

коммутаторы 7-го уровня (коммутаторы информации)

2002/01‣технологии

В последние годы на рынке телекоммуникационного оборудования появился новый класс устройств, который называют «коммутаторы 7-го уровня» («Layer 7 switch»). К сожалению, в периодической печати практически отсутствует информация о назначении и применении таких устройств. Рост интернета привел к возникновению ряда проблем, связанных с производительностью компьютерного и телекоммуникационного оборудования, которые сегодня решаются не самым лучшим ... подробнее

локальная сеть внутри контроллера

2002/01‣hardware

В данной статье сформулированы основные требования, предъявляемые к контроллерам управления технологическими процессами крупных объектов автоматизации. Рассмотрена архитектура традиционного контроллера с параллельной шиной с точки зрения соответствия сформулированным требованиям. Рассмотрена архитектура контроллера с последовательной детерминированной шиной для межмодульного взаимодействия вместо традиционной параллельной шины. Показано, что ... подробнее

введение в электронные платежные системы

2002/01‣технологии

Одновременно с изобретением денег как абстрактного представления ценности, сформировались и различные платежные системы. Однако, с течением времени число способов абстрактного представления ценности росло, и каждый виток развития экономики привносил в эту область новые элементы, обеспечивая тем самым развитие и систем проведения платежей. Начав с бартера, общество прошло через введение банкнот, платежных поручений, чеков, а в последнее время ... подробнее

подходы к построению сетей передачи данных операторов инфотелекоммуникаций

2002/01‣технологии

сеть передачи данных как телекоммуникационная система Телекоммуникационные системы по своей природе социально-технические, в их состав входят технический и социальный компоненты. Сети передачи данных относятся к телекоммуникационным системам и подчиняются тем же законам развития. Социально-техническая природа систем, их экономическая функция определяют принципиальные подходы к описанию, построению, оптимизации, методологии разработки и ... подробнее

ищем нелегальный прокси-сервер в корпоративной сети

2002/01‣sysadmin

Предлагаемая статья преставляет собой не что иное, как пересказ дискуссии на одном достаточно популярном среди системных и сетевых администраторов техническом форуме. Отличие сего пересказа от оригинала – систематизация, чего всегда не хватает форумам, хотя попытка оной в рамках данного конктетного thread’а была предпринята, даже неоднократно. Статья предназначена в первую очередь администраторам, причем даже тем, для кого нелегальные ... подробнее

частотные разделители для ADSL

2002/01‣hardware

Большинство используемых в настоящее время медных телефонных линий прокладывались именно для обеспечения нормальной телефонной связи (и только для этого). То есть, если говорить проще, с целью передачи голоса. Те, кто хотел и хочет передавать данные по коммутируемым телефонным линиям, должны были приобрести (и приобретают до сих пор) модем, позволяющий конвертировать данные в аналоговый формат и передавать их по телефонной линии. Но, ... подробнее

обрежьте жирок с RS-485

2002/01‣hardware

В системах промышленной автоматизации и автоматизации зданий применяется ряд удаленных устройств сбора данных, которые передают и принимают информацию через центральный модуль, предоставляющий доступ к данным пользователям и другим процессорам. Регистраторы данных и считывающие устройства типичны для таких приложений. Почти идеальная линия передачи данных для этих целей определена стандартом RS-485, который связывает устройства сбора данных ... подробнее

пора развертывать xDSL. Вы готовы?

2002/01‣бизнес

Мы предлагаем вашему вниманию материал, изначально и главным образом ориентированный на операторов, связистов и, скорее всего, также сетевых интеграторов. Однако если вы – так называемый end user (корпоративный или частный сектор – не важно) – не спешите перелистывать страницу. Если вы собираетесь использовать услуги xDSL, есть смысл разбираться в предмете если не так же, то уж не намного хуже персонала вашего оператора. И хотя бы потому, что ... подробнее

расценки на услуги системного администратора

2002/01‣PRIcall

Обращение с вопросом: $10 Обращение с глупым вопросом: $20 Обращение с глупым вопросом, который вы не можете ясно сформулировать: $30 Предположение о моей некомпетентности из-за того, что я не могу понять ваше не точное описание проблемы: $1000 + пинок ногой Вопрос, полученный по телефону до того, как вы воспользовались HELP'ом: $10 Вопросы, ответы на которые есть в "Руководстве пользователя": $100 Обращение ... подробнее

домашние сети: Ethernet vs HomePNA vs IEEE 802.11b

2002/01‣технологии

Сейчас во многих квартирах можно встретить уже не один, а даже два или три компьютера. В последнее время явно намечается тенденция увеличения компьютеров дома, что требует появления дешевых и удобных средств для объединения компьютеров в сеть. По этой причине в последнее время мы видим развитие таких технологий, как IEEE 802.11b, HomePNA и т.д. Конечно, в России /* а тем более в Беларуси – прим. ред. */ они пока не так сильно распространены, ... подробнее

взаимоотношения с провайдерами: возможные проблемы и пути их решения

2002/01‣бизнес

Опубликованная мною ранее в «Сетевых решениях» статья, касающаяся правоотношений между провайдерами и их клиентами (№2 за 2002 год. ) вызвала достаточно много откликов и вопросов. Большинство из читателей интересовались, как правильно выбрать провайдера и каким образом можно оценить качество предоставляемых им услуг. Тема провайдинга на настоящий момент весьма актуальна для всех, кто связан с «сетевыми отношениями». В Республике Беларусь ... подробнее

VPN в примерах. Часть 1: готовое решение от Lucent

2002/01‣технологии

В последнее время бизнес стал в значительной степени территориально распределенным, многие компании имеют свои филиалы, а те, которые таких филиалов не имеют, активно взаимодействуют с партнерами из других городов и стран. Эта территориальная удаленность привела к активному внедрению в бизнес-процессы интернет-технологий и систем электронного документооборота как внутри одной компании, так и между фирмами. А значит, огромную важность приобрели ... подробнее

оценка километрической длины городской кабельной трассы

2002/01‣технологии

Для передачи двоичной информации с помощью HDSL, SDSL, ADSL модемов используют симметричные пары отечественных городских многопарных кабелей связи (абонентских, межстанционных соединительных) типа Т,ТГ,ТБ,ТБГ,ТПП и т.д. с воздушно-бумажной, полиэтиленовой или стирофлексной изоляцией жил. В руководствах по применению модемов обычно указывается максимальная длина кабельной пары при заданном типе кабеля и диаметре жилы в паре, при которых ... подробнее

пропускная способность и задержка

2002/01‣технологии

о пропускной способности Термин "пропускная способность" в области знаний о компьютерах и сетях соотносится с объемами данных, которые могут передаваться при имеющейся сетевой связи или интерфейсе. Самая распространенная оценка пропускной способности - в единицах "бит в секунду" (бит/сек.). Само понятие пришло из электроинженерной отрасли, где пропускная способность /* bandwidth – дословно переводится как ширина полосы частот (диапазона) или ... подробнее

Ethernet на витой паре. Преодолеваем барьер в 100 метров.

2002/01‣лабораторная работа

Думаю, многие сетевики часто при прокладке сетей сталкивались с такой проблемой: нужно соединить пункт А с пунктом Б линком. «Да нам это как два байта переслать!»,- думает админ, закидывает бухту с кабелем за плечи и бежит к пункту Б. Тут он замечает, что расстояние-то между ними больше 100 метров… «#@$%&!!!, какой %@#$$% придумал это $@#$%& ограничение???», - опять думает админ и в его голове начинают крутиться жуткие мысли о ... подробнее

использование контекстного метода трансляции адресной информации для обеспечения совместимости протоколов IPv4 и IPv6

2002/01‣технологии

Переход с протокола IPv4 на протокол IPv6 связан с решением целого ряда проблем. Одной из основных проблем неизбежного /* сегодня эта неизбежность видна уже невооруженным взглядом – прим. ред. */ переходного периода является проблема обеспечения совместной работы сетей, построенных на базе этих протоколов. Рабочей группой ngtrans IETF (Internet Engineering Task Force) предложено несколько механизмов, которые в совокупности могут обеспечить ... подробнее

в зоне .ru идет успешная борьба с киберсквоттерами

2002/01‣бизнес

Проблема киберсквоттинга – регистрации доменных имен, созвучных с известными именами компаний или торговыми марками с целью последующей перепродажи или иной наживы – наряду со спамом является одной из главных бед современного, быстро коммерциализирующегося Интернета. Несмотря на то, что в ICANN уже относительно давно разработали Единые Правила Рассмотрения Споров о Доменных Именах (Uniform Domain Name Dispute Resolution Policy, UDRP), ... подробнее

низкоорбитальная спутниковая система связи Orbcomm:

2002/01‣технологии

В настоящее время существует множество проектов по созданию низкоорбитальных LEO (Low Earth Orbit) систем связи, которые находятся в различных стадиях разработки и привлечения необходимых финансовых средств для их развертывания. Разрабатываемые и внедряемые системы по сложности организации и своему основному предназначению подразделяются на три группы: Little LEO — системы передачи коротких сообщений (Orbcomm, "Гонец-Д", Faisat, Leo One, E-Sat ... подробнее

Системы хранения данных – теория и практика

2002/02‣hardware

теория Большинство компьютерных систем предназначено для обработки данных (а вовсе не для убития времени играми, как иногда может казаться). Именно данные представляют истинную ценность, являются активом любой организации и подлежат надежному сохранению. Потеря данных может вызвать остановку производства на значительное время и даже повлечь гибель бизнеса. Надлежащее решение задачи сохранности данных зачастую невозможно обеспечить с ... подробнее

организация двунаправленной передачи сигнала в одном оптическом волокне

2002/02‣hardware

Довольно часто в процессе эксплуатации волоконно-оптических линий связи (ВОЛС), наращивания их пропускной способности возникает проблема недостаточного количества волокон в кабеле. Прокладка дополнительных оптических кабелей не всегда представляется самым приемлемым решением в силу высокой стоимости. Существует и другое, требующее значительно меньших капиталовложений, решение данной проблемы. На основе применения ряда пассивных оптических ... подробнее

Кластерные системы высокой готовности

2002/03‣hardware

С ростом объемов данных, которые обрабатываются в информационных системах, растут требования к на- дежности этих систем. Рекламные лозунги заставляют читателя думать, что достаточно установить кла- стерную систему какого-либо известного производителя – и можно не беспокоиться за надежность, дос- тупность, сохранность данных. К сожалению, это далеко не так. что такое кластер? Само название «кластер» происходит от английского слова cluster, ... подробнее