Брандмауэр-системы. Концепции. Часть 2

Возможности брандмауэр-систем с высоким уровнем безопасности

Новые технологии, прогрессирование компаний и т.п. требует гибкости брандмауэр-систем в отношении границ. Давайте рассмотрим основные возможности брандмауэров с высоким уровнем безопасности.

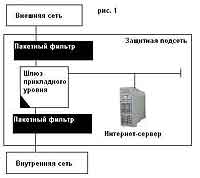

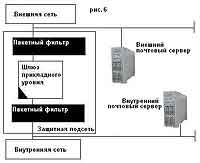

Информация компании, предназначенная для всеобщего доступа из сети Интернет, хранится на отдельных интернет-серверах. Любой желающий может получить эту информацию, а поэтому необходимо расположить сервер не в локальной сети, т.к. общий доступ к нему в ней может стать серьезной уязвимостью. Поэтому такого рода серверы располагают именно в демилитаризованной зоне. Это делает их защищенными и предотвращает налаживание открытого канала в локальную сеть (рис. 1). Таким образом, нет прямой связи между внутренней и внешней сетями. Все пользователи, работающие с интернет-серверами, контролируются внешним пакетным фильтром. Если же взломщик получил полный доступ к интернет-серверу и установил необходимое ему ПО, то это пробел в системе безопасности. В принципе, такую возможность можно предотвратить, если обратить внимание на следующие вещи: . На внешнем пакетном фильтре должны работать только те службы, которые необходимы. В случае реализации интернет-сервера должен обязательно работать HTTP-протокол (порт 80).

Информация компании, предназначенная для всеобщего доступа из сети Интернет, хранится на отдельных интернет-серверах. Любой желающий может получить эту информацию, а поэтому необходимо расположить сервер не в локальной сети, т.к. общий доступ к нему в ней может стать серьезной уязвимостью. Поэтому такого рода серверы располагают именно в демилитаризованной зоне. Это делает их защищенными и предотвращает налаживание открытого канала в локальную сеть (рис. 1). Таким образом, нет прямой связи между внутренней и внешней сетями. Все пользователи, работающие с интернет-серверами, контролируются внешним пакетным фильтром. Если же взломщик получил полный доступ к интернет-серверу и установил необходимое ему ПО, то это пробел в системе безопасности. В принципе, такую возможность можно предотвратить, если обратить внимание на следующие вещи: . На внешнем пакетном фильтре должны работать только те службы, которые необходимы. В случае реализации интернет-сервера должен обязательно работать HTTP-протокол (порт 80).

. Службы на интернет-сервере должны быть настроены таким образом, чтобы взломщик не имел возможности получить доступ к операционной системе сервера. Этого можно добиться, если следовать следующим правилам:

1) при настройке безопасности операционной системы и веб-приложений нужно стремиться к максимальной защищенности, несмотря на возможные неудобства в работе;

2) разрешение на администрирование должны иметь лишь несколько человек, которые являются профессионалами;

3) все ПО, в котором нет необходимости, нужно удалить;

4) ко всем системам на сервере должен быть разрешен доступ только с правами на чтение.

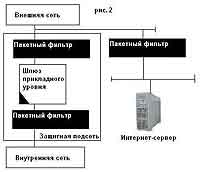

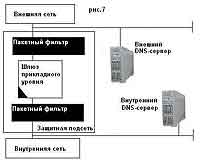

Еще одним вариантом реализации интернет-сервера является использование отдельного пакетного фильтра для защиты именно серверов (рис. 2). Несомненно, это позволяет существенно повысить уровень безопасности, т.к. демилитаризованная зона, защищающая внутреннюю сеть, будет работать независимо от пакетного фильтра, защищающего серверы. Третьим вариантом может быть реализация третьего сетевого интерфейса на шлюзе прикладного уровня (рис. 3).

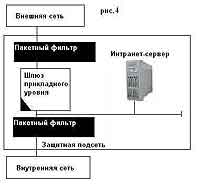

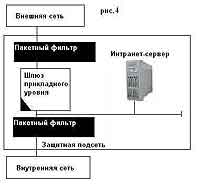

Еще одним вариантом реализации интернет-сервера является использование отдельного пакетного фильтра для защиты именно серверов (рис. 2). Несомненно, это позволяет существенно повысить уровень безопасности, т.к. демилитаризованная зона, защищающая внутреннюю сеть, будет работать независимо от пакетного фильтра, защищающего серверы. Третьим вариантом может быть реализация третьего сетевого интерфейса на шлюзе прикладного уровня (рис. 3).  Данные, открытые для пользователей внутренней локальной сети, могут храниться на интранет-серверах. Они могут располагаться сразу после первого пакетного фильтра в демилитаризованной зоне (рис. 4). Принцип тут такой же, как и в интернет-серверах, только с точностью до наоборот. Пакетный фильтр защищает серверы от проникновения из локальной сети.

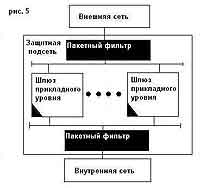

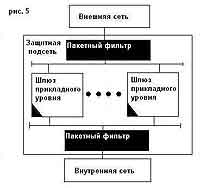

Данные, открытые для пользователей внутренней локальной сети, могут храниться на интранет-серверах. Они могут располагаться сразу после первого пакетного фильтра в демилитаризованной зоне (рис. 4). Принцип тут такой же, как и в интернет-серверах, только с точностью до наоборот. Пакетный фильтр защищает серверы от проникновения из локальной сети.  Еще одной возможностью брандмауэр-системы с высоким уровнем безопасности является возможность реализации в демилитаризованной зоне двух шлюзов прикладного уровня одновременно (рис. 5). Обычно это ведет к избыточным явлениям, значительно затрудняющим общую работу. Такого рода конструкции обычно применяются в больших организациях. Такое расположение шлюзов прикладного уровня требует синхронизации их правил и интерфейса идентификации/аутентификации. В противном случае имеют место ситуации, когда один и тот же пользователь пройдет процедуру идентификации два раза на разных шлюзах, что недопустимо. Кроме того, в такой конструкции брандмауэра требуется консолидация информации, идущей со шлюзов.

Еще одной возможностью брандмауэр-системы с высоким уровнем безопасности является возможность реализации в демилитаризованной зоне двух шлюзов прикладного уровня одновременно (рис. 5). Обычно это ведет к избыточным явлениям, значительно затрудняющим общую работу. Такого рода конструкции обычно применяются в больших организациях. Такое расположение шлюзов прикладного уровня требует синхронизации их правил и интерфейса идентификации/аутентификации. В противном случае имеют место ситуации, когда один и тот же пользователь пройдет процедуру идентификации два раза на разных шлюзах, что недопустимо. Кроме того, в такой конструкции брандмауэра требуется консолидация информации, идущей со шлюзов.  Именно это и затрудняет обнаружение вторжений. Службы между шлюзами можно разделить. Например, один шлюз работает с информацией, пришедшей из внешней сети, а второй — из внутренней.

Именно это и затрудняет обнаружение вторжений. Службы между шлюзами можно разделить. Например, один шлюз работает с информацией, пришедшей из внешней сети, а второй — из внутренней.

Концепция универсальной брандмауэр-системы

При выборе системы защиты всегда преследовалась цель оптимальной защиты при максимальной работоспособности. Ниже представлены для сравнения разного рода факторы:

. Надежность незащищенной сети

При расположении внутренней сети в пределах организации уровень надежности значительно возрастает. Компания отвечает за безопасность, проверки регулярны. При расположении внутренней сети организации надежность зависит от факторов различного рода, трудно поддающихся оценке.

. Надежность партнера по коммуникациям

В пределах организации надежность партнеров высокая. Партнеры в таком случае принадлежат одной и той же организации. Но определенный риск все же присутствует. При расположении за пределами организации надежность падает, т.к. предположений относительно партнеров сделать нельзя никаких.

. Потенциал для атаки

При расположении локальной сети внутри организации возможность атак очень низкая, т.к. первые два пункта высокие. Требования по защите у разных организаций разные — это зависит от размера организации, от рода деятельности, от руководителей и т.д. Ниже приведена классификация требований с необходимыми активными элементами для их реализации.

. Низкие требования к защите

В таком случае отрицательный эффект в случае проникновения минимальный, ущерб составляет примерно от $100 до $1000. При расположении сети в пределах организации — пакетный фильтр, за пределами организации — шлюз прикладного уровня с двойным подключением.

. Высокие требования к защите

Отрицательный эффект высокий, ущерб от $1000 до $2,5 млн. В пределах организации — пакетный фильтр и шлюз прикладного уровня с двойным подключением, вне организации — пакетный фильтр и шлюз прикладного уровня с двойным подключением.

. Очень высокие требования

Предельный отрицательный эффект, потери больше $2,5 млн. В пределах организации — защитная подсеть с пакетным фильтром и шлюзом прикладного уровня, вне организации — брандмауэр-система с высоким уровнем безопасности.

Безопасность электронной почты

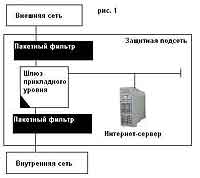

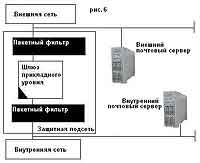

Для обеспечения безопасной почтовой системы необходимы два почтовых сервера. Один используется для работы с почтой во внутренней сети, второй — для работы с почтой, поступающей из внешней сети (рис. 6).

Для обеспечения безопасной почтовой системы необходимы два почтовых сервера. Один используется для работы с почтой во внутренней сети, второй — для работы с почтой, поступающей из внешней сети (рис. 6).

При настройке почтового сервера внешней сети соблюдаются следующие аспекты:

1) в пакетном фильтре, стоящем перед шлюзом прикладного уровня, проверяется MAC-адрес почтового сервера для того, чтобы убедиться в прохождении через сервер всей почты;

2) почта передается только в определенной время, благодаря чему имеется только ограниченное временное окно для обмена данными между незащищенной и защищенной сетями.

Безопасность DNS

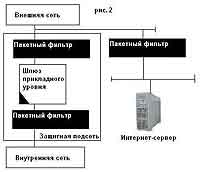

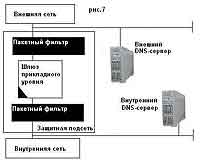

Служба доменных имен преобразует имена компьютеров в IP-адреса, и наоборот. Она также обеспечивает информацию о компьютерных системах, имеющихся в сети. Если DNS интегрирована в брандмауэр-систему, необходимо учитывать несколько аспектов. Для того, чтобы внутренняя структура оставалась скрытой, во внешнюю сеть должна поступать минимальная информация о внутренней сети (рис. 7). DNS-сервер используется как во внешней, так и во внутренней сети. DNS-серверу во внешней сети не должна быть известна структура внутренней. Безопасности DNS можно добиться следующим образом:

Служба доменных имен преобразует имена компьютеров в IP-адреса, и наоборот. Она также обеспечивает информацию о компьютерных системах, имеющихся в сети. Если DNS интегрирована в брандмауэр-систему, необходимо учитывать несколько аспектов. Для того, чтобы внутренняя структура оставалась скрытой, во внешнюю сеть должна поступать минимальная информация о внутренней сети (рис. 7). DNS-сервер используется как во внешней, так и во внутренней сети. DNS-серверу во внешней сети не должна быть известна структура внутренней. Безопасности DNS можно добиться следующим образом:

1. настройка шлюза прикладного уровня для опроса внутреннего DNS-сервера;

2. разделение службы доменных имен;

3. применение выделенного DNS-сервера.

Все DNS-запросы отсылаются со шлюза прикладного уровня на внутренний DNS-сервер. Если внутренний DNS не в состоянии дать необходимую информацию, то запрос автоматически пересылается на внешний DNS. Большой объем трафика данных, обусловленный использованием DNS, может привести к проблемам для некоторых из DNS-реализаций. Пакетные фильтры настраиваются таким образом, чтобы между двумя серверами была разрешена только DNS- служба (порт 53).

На этом закончим с концепциями и перейдем к процедурам аутентификации.

Евгений Кучук, http://sa-sec.org

Новые технологии, прогрессирование компаний и т.п. требует гибкости брандмауэр-систем в отношении границ. Давайте рассмотрим основные возможности брандмауэров с высоким уровнем безопасности.

. Службы на интернет-сервере должны быть настроены таким образом, чтобы взломщик не имел возможности получить доступ к операционной системе сервера. Этого можно добиться, если следовать следующим правилам:

1) при настройке безопасности операционной системы и веб-приложений нужно стремиться к максимальной защищенности, несмотря на возможные неудобства в работе;

2) разрешение на администрирование должны иметь лишь несколько человек, которые являются профессионалами;

3) все ПО, в котором нет необходимости, нужно удалить;

4) ко всем системам на сервере должен быть разрешен доступ только с правами на чтение.

Концепция универсальной брандмауэр-системы

При выборе системы защиты всегда преследовалась цель оптимальной защиты при максимальной работоспособности. Ниже представлены для сравнения разного рода факторы:

. Надежность незащищенной сети

При расположении внутренней сети в пределах организации уровень надежности значительно возрастает. Компания отвечает за безопасность, проверки регулярны. При расположении внутренней сети организации надежность зависит от факторов различного рода, трудно поддающихся оценке.

. Надежность партнера по коммуникациям

В пределах организации надежность партнеров высокая. Партнеры в таком случае принадлежат одной и той же организации. Но определенный риск все же присутствует. При расположении за пределами организации надежность падает, т.к. предположений относительно партнеров сделать нельзя никаких.

. Потенциал для атаки

При расположении локальной сети внутри организации возможность атак очень низкая, т.к. первые два пункта высокие. Требования по защите у разных организаций разные — это зависит от размера организации, от рода деятельности, от руководителей и т.д. Ниже приведена классификация требований с необходимыми активными элементами для их реализации.

. Низкие требования к защите

В таком случае отрицательный эффект в случае проникновения минимальный, ущерб составляет примерно от $100 до $1000. При расположении сети в пределах организации — пакетный фильтр, за пределами организации — шлюз прикладного уровня с двойным подключением.

. Высокие требования к защите

Отрицательный эффект высокий, ущерб от $1000 до $2,5 млн. В пределах организации — пакетный фильтр и шлюз прикладного уровня с двойным подключением, вне организации — пакетный фильтр и шлюз прикладного уровня с двойным подключением.

. Очень высокие требования

Предельный отрицательный эффект, потери больше $2,5 млн. В пределах организации — защитная подсеть с пакетным фильтром и шлюзом прикладного уровня, вне организации — брандмауэр-система с высоким уровнем безопасности.

Безопасность электронной почты

При настройке почтового сервера внешней сети соблюдаются следующие аспекты:

1) в пакетном фильтре, стоящем перед шлюзом прикладного уровня, проверяется MAC-адрес почтового сервера для того, чтобы убедиться в прохождении через сервер всей почты;

2) почта передается только в определенной время, благодаря чему имеется только ограниченное временное окно для обмена данными между незащищенной и защищенной сетями.

Безопасность DNS

1. настройка шлюза прикладного уровня для опроса внутреннего DNS-сервера;

2. разделение службы доменных имен;

3. применение выделенного DNS-сервера.

Все DNS-запросы отсылаются со шлюза прикладного уровня на внутренний DNS-сервер. Если внутренний DNS не в состоянии дать необходимую информацию, то запрос автоматически пересылается на внешний DNS. Большой объем трафика данных, обусловленный использованием DNS, может привести к проблемам для некоторых из DNS-реализаций. Пакетные фильтры настраиваются таким образом, чтобы между двумя серверами была разрешена только DNS- служба (порт 53).

На этом закончим с концепциями и перейдем к процедурам аутентификации.

Евгений Кучук, http://sa-sec.org

Компьютерная газета. Статья была опубликована в номере 31 за 2007 год в рубрике безопасность