Безопасность корпоративной сети

Информационная безопасность компьютерной сети является важной проблемой, требующей немедленного решения. Но следует понимать, что установка сетевого экрана и антивирусной программы не решит всех проблем. Необходим полнейший план по защите с целым комплексом мероприятий и несколькими программными средствами. Ниже описанный план составляется, учитывая размеры сети, вероятность нападения, уровень ценности информации, сервисы, необходимые для нормального функционирования организации. В данной статье будет описаны планы обеспечения безопасности малой (от 10 машин до 100) сети.

Определение структуры сети и анализ

Как правило, организации с сетью малого размера не выделяют на обеспечение безопасности количество средств достаточное на приобретение дорогостоящих программных элементов обеспечения безопасности. Поэтому оптимальным выходом будет использовать программные средства с открытыми исходными текстами. Такие программы легко достать по средствам сети Интернет, и стоят они копейки или вообще распространяются под "знаменем "Free". Так же данные программы удобны возможностью внесения изменений пользователем (естественно для этого необходимы хотя бы базовые знания языков программирования). Таким образом, пользователь может самостоятельно вносить изменения тем самым "подгоняет" программу под определенную машину или сеть.

Итак, мы будем рассматривать сеть организации под названием HardLife. Сеть расположена в головном офисе компании, компания занимается торговлей компьютерными комплектующими и имеет сеть магазинов в областных центрах Республики Беларусь.

В головном офисе расположено пятнадцать машин и один сервер. Кроме того, количество магазинов этой организации составляет восемнадцать штук. В каждом магазине установлено по одному компьютеру. И того в распоряжении главного системного администратора тридцать три машины. Центральная бухгалтерская контора находится в головном центре, отсюда следует, что на сервер расположенный там же где и бухгалтерия каждый день (или что-то вроде того) должны поступать сведенья о проданных товарах и т. д. Следовательно, необходим безопасный канал в Интернете. Да и вообще надо новости читать, общаться с поставщиками (которые часто находятся в других странах). А каждый выход в Интернет чреват взломом…

Итак, оценим ситуацию…

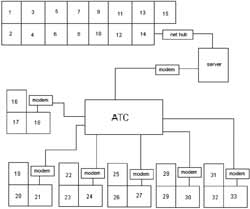

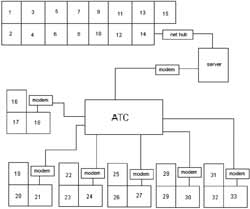

Тридцать три машины, сервер, net-хаб, девятнадцать ADSL модемов. Действовать будем по ниже указанному плану анализа ситуации.

1.Определение путей хищения информации;

2.Обеспечение наружной безопасности;

3.Обеспечение внутренней безопасности;

4.Тест и анализ защищенности сети;

5.Поддерживание сети в защищенном виде.

Для начала ознакомимся с графическим планом сети (см. рис.)

В первую очередь необходимо определить пути распространения угроз. Есть два источника: внешний и внутренний. Первый источник включает в себя все угрозы приходящие из вне, т. е. из внешней сети (например, Интернет). Второй же из угроз исходящих изнутри корпоративной сети. Людям свойственны всякие слабости связанные с компьютером и не для кого не секрет, что есть дела более приятные, нежели работа. Вот и работники нашей организации любят приносить на работу диски с фильмами, играми, музыкой, картинками и т. д. При этом они преследуют сугубо безобидные цели: показать друзьям, где они отдыхали во время недавнего отпуска и т. п. Диски, как правило, не проверяются антивирусными программами. Таким образом, работники невольно становятся источниками внутренней угрозы. Не стоит забывать и про чрезвычайную любовь человека к денежным купюрам разного рода. Отсюда со всеми вытекающими последствиями следует возможность подкупа конкурентами.

В первую очередь необходимо определить пути распространения угроз. Есть два источника: внешний и внутренний. Первый источник включает в себя все угрозы приходящие из вне, т. е. из внешней сети (например, Интернет). Второй же из угроз исходящих изнутри корпоративной сети. Людям свойственны всякие слабости связанные с компьютером и не для кого не секрет, что есть дела более приятные, нежели работа. Вот и работники нашей организации любят приносить на работу диски с фильмами, играми, музыкой, картинками и т. д. При этом они преследуют сугубо безобидные цели: показать друзьям, где они отдыхали во время недавнего отпуска и т. п. Диски, как правило, не проверяются антивирусными программами. Таким образом, работники невольно становятся источниками внутренней угрозы. Не стоит забывать и про чрезвычайную любовь человека к денежным купюрам разного рода. Отсюда со всеми вытекающими последствиями следует возможность подкупа конкурентами.

Пожалуй, начнем с внешних угроз. К таковым смело можно отнести компьютерные вирусы, сетевые черви, троянские программы, хакеров, профессиональных взломщиков. Стоит отличать последних двух друг от друга. Хакеры в большинстве своем действуют либо, исходя из собственной выгоды, либо для морального удовлетворения, тренировки и так далее. Профессиональные взломщики работают в основном по найму (значит, виноваты конкуренты или недоброжелатели). Различая эти два вида угроз можно легко определить причины и степень возможного урона. Первые три угрозы могут распространяться через WWW или же через E-mail. Следовательно, необходимо уделить внимание и этим источникам.

Внутренние угрозы это: компакт диски, дискеты, внешние HDD накопители и т. д. Не стоит забывать и про выше описанный подкуп работника. С последним может справиться и охрана или же всевозможные технические средства защиты, но это только в том случае если важные данные хранятся на машине, не подключенной к сети, да и дело это не системного администратора, а технического. Если же машина в сетке, то дело меняется практически коренным образом.

Устранение внешних угроз

Когда источники четко определены, можно приниматься за работу по их устранению. Итак… Что у нас первое по списку? Значит, вируса, черви и трояны. Борьба с гостями такого рода — целая наука. И пока ни одной корпорации, организации или лаборатории занимающейся данного рода проблемой не удалось найти универсальное средство (хотя одной это почти удалось, но обо всем по порядку). Самый первый шаг — установка антивирусной программы. Желательно, что бы это был не просто сканер, а многомодульный продукт с хорошим монитором и ревизором (естественно сканер тоже необходим). С первым проблем не будет, но вот ревизор… Последнюю программу, оснащенную ревизором, я видел примерно три года назад (AVP 4.5). Но не стоит огорчаться и возвращаться к старым продуктам. Выходом из этой ситуации может стать установка продукта ООО "Диалог-Наука" под названием ADinf. Продукт, правда, староватый, но, на мой взгляд, более чем актуальный. По словам Яна Гордона (автора книги "Компьютерные вирусы без секретов", "Паскаль без секретов"; участника процесса разработки многих пакетов программирования) он пользовался большой популярностью среди зарубежных специалистов по безопасности в конце двадцатого века.

Антивирусная программа должна быть с максимально высоким уровнем определения вредоносных программ, но при этом не ударять по бюджету, выделенному на безопасность. Такой программой может стать Antivirus Kaspersky 5.0 (как минимум). Ну, а лучше установить Panda Antivirus Platinum(Titanium) 2005(6) или продукт VirusScan производства MCAfee. Но продукты Panda Software выгодно отличает от других наличием революционной технологии TruPrernt при относительно не высокой цене (около 50$). Эта технология может определять вредоносные коды, чьих сигнатур еще не в базах данных. Происходит это по средствам анализа сетевого трафика, активности HDD, подозрительной активности программ, процессов и т. д. Таким образом, антивирус в сочетании с данной технологией становятся практически не пробиваемой преградой на пути вирусов и прочей нечестии. Хотелось бы подчеркнуть слово практически, потому что как я уже говорил — стопроцентной защиты пока не изобретено, так что не надо думать, что установка данного пакета решает проблему внешних угроз полностью. Не стоит забывать и о детище отечественного производства программ: антивирусе Virus Blockade. Может она и не так известна, как остальные, но при этом она достаточно качественная, об этом свидетельствует хотя бы тот факт, что ее ядро написано не на C или Delphi, а на Assembler'е. Но все-таки выбор остается за вами.

Дальше на очереди стоит сетевой экран. Эта штуковина превратит нашу машину, подключенную к Интернету в непробиваемую крепость для хакеров и взломщиков, точнее относительно не пробиваемую. Ведь не для кого не секрет что количество уязвимых мест в ОС растет с каждым днем (в особенности это относится к Windows от Microsoft). Поэтому в этой области безопасности тоже нет стопроцентной защиты.

Неплохо было бы установить программу Turtle Firewall(L) (данная программа является продуктом с открытым исходным текстом). Используя данный межсетевой экран, можно запретить все соединения из вне, сделав исключения для определенных IP адресов (машины в нашей сети подключены к Интернету через коммутируемый канал по корпоративному договору, их IP — постоянные, так что легко можно внести их в список исключений). Так же можно использовать программы производства ZoneLabs под названием ZoneAlarm, Outpost Firewall производства Agnitum. Более дорогим решением может стать продукт Norton Internet Security производства компании Symantec. Kaspersky AntiHacker, тоже подойдет на эту роль.

Защита от хакеров — целая наука. Основная трудность состоит в том, что хакер (или взломщик) — это живой человек. И ему свойственна такая вещь, как импровизация. Если же при борьбе с вирусами достаточно установить хорошую программу и обновить базу данных, то с хакером все сложнее, т. к. он "на ходу" придумывает разного рода уловки и возможности проникновения, комбинируя атаки на известные уязвимости либо же ищет свои. Именно по этому защита от данного рода угроз является, пожалуй, самой сложной.

Далее на очереди стоит почтовый сервис на нашем сервере. Я думаю много кому приходили сообщения следующего типа:

"Привет! Как дела? Чего не пишешь? Я тут мультик склепал(а), высылаю тебе. Пока! Чмок!"

Как правило, подобные письма пишут всякие Маши, Пети и т. д., причем совершенно не знакомые для конечного получателя. Именно в таких "приятных" письмецах и приходят вредоносные программы.

Безопасностью почтового сервиса будет заниматься уже установленный антивирус, ну а что касается спама, то вполне подойдет программа производства ЗАО "Лаборатория Касперского", т. к. она довольно неплохо работает, и хорошо себя зарекомендовала на многих глобальных почтовых серверах.

Стоит так же сказать об общедоступности по дефолту ресурсов машины с установленной Windows. Актуальность этой угрозы легко проверить, набрав в командной строке словосочетание "net share". Если после выполнения этой команды в окне командной строки появятся названия ваших дисков и других ресурсов со стоящими рядом "приятными обозначениями" американской валюты, то дела плохи. Устранение этого для опытного пользователя не составит большого труды, ну а для остальных могу посоветовать использовать для этой цели твикеры (например, Neo Tweaked).

На этом пожалуй с внешними угрозами и закончим.

Сразу оговорюсь: устраняя внешние угрозы, внимание уделяется только машинам установленным в магазинах и серверу установленному в главном офисе.

Устранение внутренних угроз

В основном, как было сказано выше, к внутренним угрозам относятся вредоносные программы, попадающие на машины через их непосредственных пользователей. Решением данной проблемы может стать установка антивирусной программы.

Дело в том, что многие программы хранят свои базы данных в одной из подпапок Documents and Settings (Antivirus Kaspersky) либо в папке со своими файлами (Panda Antivirus). Например, у антивируса Касперского данная папка называется "Bases", а у продукта Panda Software базами является файл, носящий имя "pav.sig". Таким образом, обновляя только один антивирус на одной машине можно обновлять остальные при помощи баз имеющихся в сети (это и быстрее и деньги сохранит). Больше скажу: если вы собрались устанавливать антивирусные программы оного типа на сервер и на рабочие компьютеры, то вам достаточно будет обновлять только программу на сервере, а для обновления остальных пользоваться выше указанным способом.

Две программы, которые можно использовать я уже назвал (для тех, кто забыл или ленится поднять глаза вверх, повторяю, это Kaspersky Antivirus и Panda Antivirus). Так же на роль подобной защиты отлично подходит Virus Scan (MSAfee), можно использовать Norton Antivirus (Symantec). Потенциально, использование других программ тоже возможно, но описанные выше наиболее хорошо зарекомендовали себя в "тестах на прочность".

Таким образом, обеспечивается защита от вирусов, которые распространяются на переносных накопителях.

Следующая угроза в списке — это защита информации от доступа посторонних лиц. Сюда можно отнести защиту от изменения неавторизованными пользователями, защиту от удаления и кражи. На первый взгляд, кажется, совсем просто, но информация должна быть доступна тем, кому она предназначена. Вот этот фактор и усложняет все. Самый простой способ — установка пароля на доступ или шифрование. Но можно воспользоваться и многоуровневой защитой. В пример можно привести следующую схему:

первый уровень — шифрование информации;

второй уровень — защита доступа паролем;

третий уровень — установка технического средства защиты (самое простое и дешевое решение, это установка биометрического модуля сканирующего отпечатки пальцев, однако при наличии достаточного кол-ва денежных средств можно установить биометрический модуль, сканирующий сетчатку глаза).

В данную схему можно добавлять любые уровни и методы защиты, но при этом сам факт наличия многоуровневой защиты усложняет взлом доступа. Стоит заметить, что много уровневой защитой стоит оснащать самую ценную информацию, т. к. ее наличие увеличивает время доступа к информации и для людей, которым она предназначена. Поэтому для документов с уровнем ценности равным низкому или среднему можно применять и простые способы защиты.

Еще можно воспользоваться услугами скрытого раздела жесткого диска. В таком случае о существовании такового будет известно только вам и, соответственно, тем, кому можно знать. Неведенье сотрудников сильно снижает риск кражи.

Итак, можно подводить итоги внешней и внутренней защиты. Начнем с сервера, на которого мы установили следующие вещи:

·Panda Web Admin;

·Panda Antivirus (со встроенной технологией TruPrevent);

·ZoneAlarm firewall;

·ADinf;

·а так же закрыли все расшаренные ресурсы.

Для защиты особо важной информации использовались следующие средства и приемы:

·создание невидимого раздела жесткого диска;

·применение трехуровневой защиты по схеме указанной выше.

На компьютеры работников устанавливались следующие программы:

·Panda Antivirus (со встроенной технологией TruPrevent);

·ZoneAlarm firewall;

Тест и анализ защищенности сети

Остается только последний штрих — проверка уровня безопасности. Эта проверка заключается в том, что изнутри сети и снаружи необходимо выполнить сканирование сервера сетевым сканером. В результате данное сканирование поможет найти и исправить по каким-то причинам оставшиеся без внимания "дырки" в безопасности. Для данных целей подойдет сканер под названием Nmap(L). Данная программа работает на поверхностном уровне, для более детального сканирования необходимо использовать инструмент, носящий название Nessus(L). А еще лучше будет, если сначала сканинг будет проведен программой Nmap(L), а следом Nessus(L). Естественно после каждого сканирования найденные уязвимости должны незамедлительно ликвидироваться. Так же вполне (я бы сказал даже очень) актуально будет воспользоваться программой XSpider 7.5. Он буде полезен особенно начинающим, но и профессионалам я бы не советовал отказываться от использования данного софта. Он хорош тем, что кроме уязвимостей выдает в отчете и подробное руководство на тему "как залатать эту дырку". XSpider поможет сохранить кучу времени не в ущерб безопасности. Стоит обратить внимание и на открытые порты, особенно те, которые не используются сервисами сервера. При обнаружении таковых, их стоит немедленно прикрыть. В процессе обнаружения вам пригодится практически любой сканер портов (я бы посоветовал использовать утилиту из пакета под следующим именем — Advanced Administrative Tools). Хотелось бы посоветовать после исправления и устранения уязвимостей еще раз пробежаться сканерами, что бы быть полностью уверенным.

Поддерживание сети в защищенном виде

Этот подзаголовок несет в себе огромный смысл. Составленная схема комплексной защиты быстро теряет актуальность. И когда это начинает происходить, то на помощь должен прийти системный администратор, который по долгу службы обязан поддерживать безопасность. Тут можно посоветовать одно:

·Обновляйте антивирусные базы;

·Следите за новостями в мире безопасности (вот немногие из многих сайтов, которые вам в этом помогут: сайт ; сайт ; сайт ; сайт )

·Не пренебрегайте своим опытом (если таковой у вас есть), он вам очень поможет.

Еще одной проблемой поддерживания безопасности является осведомленность. Системный администратор должен четко знать кто и когда имел доступ к машинам, что делал, получив доступ, а так же сколько атак было выполнено на машину и которые из них завершились удачей (очень важны при этом периодичность их выполнения и уязвимости на которые они были направлены). Знание всего этого поможет администратору удерживать безопасность на должном уровне методом анализа активности нарушителей. И в таких ситуациях будет очень полезно использовать программы детекторы атак и кейлоггеры.

Из детекторов мне больше всего нравится программа под названием Sort (при чем она выпускается как для "окон" так и для "пингвинов"). Программа основана на открытом коде, что делает ее свободной в распространении. Она имеет возможность написания сценариев (весьма полезная штука), таким образом можно лично составлять области особой проверки. Для упорядочивания анализов можно использовать базы данных (например — ACID(L)). Чтобы контролировать активность в сети прекрасно подойдет программа Ethereal(L), а так же этим занимается технология TruPrevent.

Из кейлоггеров прекрасно сгодится Restorstor. Настройка программы данного типа не составит особых затруднений. Но следует помнить, что "влазить" в жизнь работников нельзя, с какими бы благими намерениями вы это не делали.

Пожалуй, все, что можно сказать по этому поводу.

Напоследок скажу, что обеспечение безопасности — это целая наука и пренебрегание ею может стать причиной больших проблем (причем как для организаций, так и домашних пользователей). В наше время информация приобретает огромную ценность и с этим надо считаться (хотя и не всегда хочется).

P. S. В статье основной упор сделан на операционную систему Windows ввиду ее широкой распространенности. Но при этом в статье есть рекомендации и по Linux программам (программы, работающие под "пингвином", помечены буквой "L" в скобках после названия).

Кучук Евгений, Spider Agent spideragent@tut.by

Определение структуры сети и анализ

Как правило, организации с сетью малого размера не выделяют на обеспечение безопасности количество средств достаточное на приобретение дорогостоящих программных элементов обеспечения безопасности. Поэтому оптимальным выходом будет использовать программные средства с открытыми исходными текстами. Такие программы легко достать по средствам сети Интернет, и стоят они копейки или вообще распространяются под "знаменем "Free". Так же данные программы удобны возможностью внесения изменений пользователем (естественно для этого необходимы хотя бы базовые знания языков программирования). Таким образом, пользователь может самостоятельно вносить изменения тем самым "подгоняет" программу под определенную машину или сеть.

Итак, мы будем рассматривать сеть организации под названием HardLife. Сеть расположена в головном офисе компании, компания занимается торговлей компьютерными комплектующими и имеет сеть магазинов в областных центрах Республики Беларусь.

В головном офисе расположено пятнадцать машин и один сервер. Кроме того, количество магазинов этой организации составляет восемнадцать штук. В каждом магазине установлено по одному компьютеру. И того в распоряжении главного системного администратора тридцать три машины. Центральная бухгалтерская контора находится в головном центре, отсюда следует, что на сервер расположенный там же где и бухгалтерия каждый день (или что-то вроде того) должны поступать сведенья о проданных товарах и т. д. Следовательно, необходим безопасный канал в Интернете. Да и вообще надо новости читать, общаться с поставщиками (которые часто находятся в других странах). А каждый выход в Интернет чреват взломом…

Итак, оценим ситуацию…

Тридцать три машины, сервер, net-хаб, девятнадцать ADSL модемов. Действовать будем по ниже указанному плану анализа ситуации.

1.Определение путей хищения информации;

2.Обеспечение наружной безопасности;

3.Обеспечение внутренней безопасности;

4.Тест и анализ защищенности сети;

5.Поддерживание сети в защищенном виде.

Для начала ознакомимся с графическим планом сети (см. рис.)

Пожалуй, начнем с внешних угроз. К таковым смело можно отнести компьютерные вирусы, сетевые черви, троянские программы, хакеров, профессиональных взломщиков. Стоит отличать последних двух друг от друга. Хакеры в большинстве своем действуют либо, исходя из собственной выгоды, либо для морального удовлетворения, тренировки и так далее. Профессиональные взломщики работают в основном по найму (значит, виноваты конкуренты или недоброжелатели). Различая эти два вида угроз можно легко определить причины и степень возможного урона. Первые три угрозы могут распространяться через WWW или же через E-mail. Следовательно, необходимо уделить внимание и этим источникам.

Внутренние угрозы это: компакт диски, дискеты, внешние HDD накопители и т. д. Не стоит забывать и про выше описанный подкуп работника. С последним может справиться и охрана или же всевозможные технические средства защиты, но это только в том случае если важные данные хранятся на машине, не подключенной к сети, да и дело это не системного администратора, а технического. Если же машина в сетке, то дело меняется практически коренным образом.

Устранение внешних угроз

Когда источники четко определены, можно приниматься за работу по их устранению. Итак… Что у нас первое по списку? Значит, вируса, черви и трояны. Борьба с гостями такого рода — целая наука. И пока ни одной корпорации, организации или лаборатории занимающейся данного рода проблемой не удалось найти универсальное средство (хотя одной это почти удалось, но обо всем по порядку). Самый первый шаг — установка антивирусной программы. Желательно, что бы это был не просто сканер, а многомодульный продукт с хорошим монитором и ревизором (естественно сканер тоже необходим). С первым проблем не будет, но вот ревизор… Последнюю программу, оснащенную ревизором, я видел примерно три года назад (AVP 4.5). Но не стоит огорчаться и возвращаться к старым продуктам. Выходом из этой ситуации может стать установка продукта ООО "Диалог-Наука" под названием ADinf. Продукт, правда, староватый, но, на мой взгляд, более чем актуальный. По словам Яна Гордона (автора книги "Компьютерные вирусы без секретов", "Паскаль без секретов"; участника процесса разработки многих пакетов программирования) он пользовался большой популярностью среди зарубежных специалистов по безопасности в конце двадцатого века.

Антивирусная программа должна быть с максимально высоким уровнем определения вредоносных программ, но при этом не ударять по бюджету, выделенному на безопасность. Такой программой может стать Antivirus Kaspersky 5.0 (как минимум). Ну, а лучше установить Panda Antivirus Platinum(Titanium) 2005(6) или продукт VirusScan производства MCAfee. Но продукты Panda Software выгодно отличает от других наличием революционной технологии TruPrernt при относительно не высокой цене (около 50$). Эта технология может определять вредоносные коды, чьих сигнатур еще не в базах данных. Происходит это по средствам анализа сетевого трафика, активности HDD, подозрительной активности программ, процессов и т. д. Таким образом, антивирус в сочетании с данной технологией становятся практически не пробиваемой преградой на пути вирусов и прочей нечестии. Хотелось бы подчеркнуть слово практически, потому что как я уже говорил — стопроцентной защиты пока не изобретено, так что не надо думать, что установка данного пакета решает проблему внешних угроз полностью. Не стоит забывать и о детище отечественного производства программ: антивирусе Virus Blockade. Может она и не так известна, как остальные, но при этом она достаточно качественная, об этом свидетельствует хотя бы тот факт, что ее ядро написано не на C или Delphi, а на Assembler'е. Но все-таки выбор остается за вами.

Дальше на очереди стоит сетевой экран. Эта штуковина превратит нашу машину, подключенную к Интернету в непробиваемую крепость для хакеров и взломщиков, точнее относительно не пробиваемую. Ведь не для кого не секрет что количество уязвимых мест в ОС растет с каждым днем (в особенности это относится к Windows от Microsoft). Поэтому в этой области безопасности тоже нет стопроцентной защиты.

Неплохо было бы установить программу Turtle Firewall(L) (данная программа является продуктом с открытым исходным текстом). Используя данный межсетевой экран, можно запретить все соединения из вне, сделав исключения для определенных IP адресов (машины в нашей сети подключены к Интернету через коммутируемый канал по корпоративному договору, их IP — постоянные, так что легко можно внести их в список исключений). Так же можно использовать программы производства ZoneLabs под названием ZoneAlarm, Outpost Firewall производства Agnitum. Более дорогим решением может стать продукт Norton Internet Security производства компании Symantec. Kaspersky AntiHacker, тоже подойдет на эту роль.

Защита от хакеров — целая наука. Основная трудность состоит в том, что хакер (или взломщик) — это живой человек. И ему свойственна такая вещь, как импровизация. Если же при борьбе с вирусами достаточно установить хорошую программу и обновить базу данных, то с хакером все сложнее, т. к. он "на ходу" придумывает разного рода уловки и возможности проникновения, комбинируя атаки на известные уязвимости либо же ищет свои. Именно по этому защита от данного рода угроз является, пожалуй, самой сложной.

Далее на очереди стоит почтовый сервис на нашем сервере. Я думаю много кому приходили сообщения следующего типа:

"Привет! Как дела? Чего не пишешь? Я тут мультик склепал(а), высылаю тебе. Пока! Чмок!"

Как правило, подобные письма пишут всякие Маши, Пети и т. д., причем совершенно не знакомые для конечного получателя. Именно в таких "приятных" письмецах и приходят вредоносные программы.

Безопасностью почтового сервиса будет заниматься уже установленный антивирус, ну а что касается спама, то вполне подойдет программа производства ЗАО "Лаборатория Касперского", т. к. она довольно неплохо работает, и хорошо себя зарекомендовала на многих глобальных почтовых серверах.

Стоит так же сказать об общедоступности по дефолту ресурсов машины с установленной Windows. Актуальность этой угрозы легко проверить, набрав в командной строке словосочетание "net share". Если после выполнения этой команды в окне командной строки появятся названия ваших дисков и других ресурсов со стоящими рядом "приятными обозначениями" американской валюты, то дела плохи. Устранение этого для опытного пользователя не составит большого труды, ну а для остальных могу посоветовать использовать для этой цели твикеры (например, Neo Tweaked).

На этом пожалуй с внешними угрозами и закончим.

Сразу оговорюсь: устраняя внешние угрозы, внимание уделяется только машинам установленным в магазинах и серверу установленному в главном офисе.

Устранение внутренних угроз

В основном, как было сказано выше, к внутренним угрозам относятся вредоносные программы, попадающие на машины через их непосредственных пользователей. Решением данной проблемы может стать установка антивирусной программы.

Дело в том, что многие программы хранят свои базы данных в одной из подпапок Documents and Settings (Antivirus Kaspersky) либо в папке со своими файлами (Panda Antivirus). Например, у антивируса Касперского данная папка называется "Bases", а у продукта Panda Software базами является файл, носящий имя "pav.sig". Таким образом, обновляя только один антивирус на одной машине можно обновлять остальные при помощи баз имеющихся в сети (это и быстрее и деньги сохранит). Больше скажу: если вы собрались устанавливать антивирусные программы оного типа на сервер и на рабочие компьютеры, то вам достаточно будет обновлять только программу на сервере, а для обновления остальных пользоваться выше указанным способом.

Две программы, которые можно использовать я уже назвал (для тех, кто забыл или ленится поднять глаза вверх, повторяю, это Kaspersky Antivirus и Panda Antivirus). Так же на роль подобной защиты отлично подходит Virus Scan (MSAfee), можно использовать Norton Antivirus (Symantec). Потенциально, использование других программ тоже возможно, но описанные выше наиболее хорошо зарекомендовали себя в "тестах на прочность".

Таким образом, обеспечивается защита от вирусов, которые распространяются на переносных накопителях.

Следующая угроза в списке — это защита информации от доступа посторонних лиц. Сюда можно отнести защиту от изменения неавторизованными пользователями, защиту от удаления и кражи. На первый взгляд, кажется, совсем просто, но информация должна быть доступна тем, кому она предназначена. Вот этот фактор и усложняет все. Самый простой способ — установка пароля на доступ или шифрование. Но можно воспользоваться и многоуровневой защитой. В пример можно привести следующую схему:

первый уровень — шифрование информации;

второй уровень — защита доступа паролем;

третий уровень — установка технического средства защиты (самое простое и дешевое решение, это установка биометрического модуля сканирующего отпечатки пальцев, однако при наличии достаточного кол-ва денежных средств можно установить биометрический модуль, сканирующий сетчатку глаза).

В данную схему можно добавлять любые уровни и методы защиты, но при этом сам факт наличия многоуровневой защиты усложняет взлом доступа. Стоит заметить, что много уровневой защитой стоит оснащать самую ценную информацию, т. к. ее наличие увеличивает время доступа к информации и для людей, которым она предназначена. Поэтому для документов с уровнем ценности равным низкому или среднему можно применять и простые способы защиты.

Еще можно воспользоваться услугами скрытого раздела жесткого диска. В таком случае о существовании такового будет известно только вам и, соответственно, тем, кому можно знать. Неведенье сотрудников сильно снижает риск кражи.

Итак, можно подводить итоги внешней и внутренней защиты. Начнем с сервера, на которого мы установили следующие вещи:

·Panda Web Admin;

·Panda Antivirus (со встроенной технологией TruPrevent);

·ZoneAlarm firewall;

·ADinf;

·а так же закрыли все расшаренные ресурсы.

Для защиты особо важной информации использовались следующие средства и приемы:

·создание невидимого раздела жесткого диска;

·применение трехуровневой защиты по схеме указанной выше.

На компьютеры работников устанавливались следующие программы:

·Panda Antivirus (со встроенной технологией TruPrevent);

·ZoneAlarm firewall;

Тест и анализ защищенности сети

Остается только последний штрих — проверка уровня безопасности. Эта проверка заключается в том, что изнутри сети и снаружи необходимо выполнить сканирование сервера сетевым сканером. В результате данное сканирование поможет найти и исправить по каким-то причинам оставшиеся без внимания "дырки" в безопасности. Для данных целей подойдет сканер под названием Nmap(L). Данная программа работает на поверхностном уровне, для более детального сканирования необходимо использовать инструмент, носящий название Nessus(L). А еще лучше будет, если сначала сканинг будет проведен программой Nmap(L), а следом Nessus(L). Естественно после каждого сканирования найденные уязвимости должны незамедлительно ликвидироваться. Так же вполне (я бы сказал даже очень) актуально будет воспользоваться программой XSpider 7.5. Он буде полезен особенно начинающим, но и профессионалам я бы не советовал отказываться от использования данного софта. Он хорош тем, что кроме уязвимостей выдает в отчете и подробное руководство на тему "как залатать эту дырку". XSpider поможет сохранить кучу времени не в ущерб безопасности. Стоит обратить внимание и на открытые порты, особенно те, которые не используются сервисами сервера. При обнаружении таковых, их стоит немедленно прикрыть. В процессе обнаружения вам пригодится практически любой сканер портов (я бы посоветовал использовать утилиту из пакета под следующим именем — Advanced Administrative Tools). Хотелось бы посоветовать после исправления и устранения уязвимостей еще раз пробежаться сканерами, что бы быть полностью уверенным.

Поддерживание сети в защищенном виде

Этот подзаголовок несет в себе огромный смысл. Составленная схема комплексной защиты быстро теряет актуальность. И когда это начинает происходить, то на помощь должен прийти системный администратор, который по долгу службы обязан поддерживать безопасность. Тут можно посоветовать одно:

·Обновляйте антивирусные базы;

·Следите за новостями в мире безопасности (вот немногие из многих сайтов, которые вам в этом помогут: сайт ; сайт ; сайт ; сайт )

·Не пренебрегайте своим опытом (если таковой у вас есть), он вам очень поможет.

Еще одной проблемой поддерживания безопасности является осведомленность. Системный администратор должен четко знать кто и когда имел доступ к машинам, что делал, получив доступ, а так же сколько атак было выполнено на машину и которые из них завершились удачей (очень важны при этом периодичность их выполнения и уязвимости на которые они были направлены). Знание всего этого поможет администратору удерживать безопасность на должном уровне методом анализа активности нарушителей. И в таких ситуациях будет очень полезно использовать программы детекторы атак и кейлоггеры.

Из детекторов мне больше всего нравится программа под названием Sort (при чем она выпускается как для "окон" так и для "пингвинов"). Программа основана на открытом коде, что делает ее свободной в распространении. Она имеет возможность написания сценариев (весьма полезная штука), таким образом можно лично составлять области особой проверки. Для упорядочивания анализов можно использовать базы данных (например — ACID(L)). Чтобы контролировать активность в сети прекрасно подойдет программа Ethereal(L), а так же этим занимается технология TruPrevent.

Из кейлоггеров прекрасно сгодится Restorstor. Настройка программы данного типа не составит особых затруднений. Но следует помнить, что "влазить" в жизнь работников нельзя, с какими бы благими намерениями вы это не делали.

Пожалуй, все, что можно сказать по этому поводу.

Напоследок скажу, что обеспечение безопасности — это целая наука и пренебрегание ею может стать причиной больших проблем (причем как для организаций, так и домашних пользователей). В наше время информация приобретает огромную ценность и с этим надо считаться (хотя и не всегда хочется).

P. S. В статье основной упор сделан на операционную систему Windows ввиду ее широкой распространенности. Но при этом в статье есть рекомендации и по Linux программам (программы, работающие под "пингвином", помечены буквой "L" в скобках после названия).

Кучук Евгений, Spider Agent spideragent@tut.by

Компьютерная газета. Статья была опубликована в номере 30 за 2006 год в рубрике безопасность