Статьи из номера 2003/35

Создаем шаблоны электронных писем с помощью XML

2003/35‣программирование :: разное

Создаем шаблоны электронных писем с помощью XML На сегодняшний день возможность посылать электронные сообщения является неотъемлемой частью любого web-приложения. В основном, это очень специфические виды сообщений — например, сообщения, которые шлются для напоминания пользовательского пароля, приветственные сообщения, сообщения, подтверждающие заказы, и пр. Хотя содержание электронных сообщений и меняется от приложения к приложению, но ... подробнее

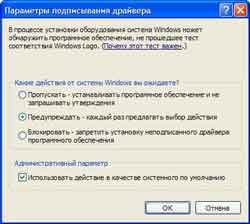

NT club. Часть 18. Восстановление системы (ч. 1)

2003/35‣soft :: win

NT club. Часть 18. Восстановление системы (ч. 1) — Мама, мама, что я буду делать? — Мама, мама, как я буду жить? (с) "Кин-Дза-Дза!" Дополнение к предыдущей статье Сразу попрошу прощения у постоянных читателей нашего клуба за длительную задержку — работа, работа и еще раз работа… Всегда приходится чем-то жертвовать, но только не сегодня:-). Итак, объявляю 18-е заседание нашего клуба открытым. По письмам читателей я сделал вывод, что ... подробнее

DOS — долгожитель среди операционных систем

2003/35‣soft :: ос

DOS — долгожитель среди операционных систем По моим наблюдениям, около 50 процентов рядовых пользователей сегодня не знают, что такое DOS:-(. А из оставшейся половины далеко не все умеют им пользоваться. Поэтому, когда нужно выполнить такую простейшую операцию, как переустановка Windows из "чистого" DOS'а, многие трясутся от ужаса и негодования, вызванных появлением непонятного черно-белого экрана, да еще без мышки8-). В принципе, это ... подробнее

Жизнь — движение!

2003/35‣soft :: графика

Жизнь — движение! Работая в любом серьезном 3D-редакторе, нередко попадаешь в ситуацию, когда сцена выглядит мертвой. Вроде бы и текстуры подобраны неплохо, и источники света правильно расставлены, а анимация все равно выглядит безжизненно. В реальной жизни все, что нас окружает, постоянно изменяется: шторы слабо двигаются, по озеру бежит мелкая рябь и так далее. Аниматору очень трудно воссоздать такую картину. Динамика движений в сцене ... подробнее

InqSoft Speedballs: пусть Windows не отвлекается

2003/35‣soft :: системные программы

InqSoft Speedballs: пусть Windows не отвлекается Помните ли вы далекие-предалекие времена, когда на наших винчестерах (а у некоторых за неимением оных просто на дискетах) трудилась в поте лица, выполняя все наши капризы, одна-единственная, но многократно повторяемая и существующая во множестве ипостасей (PC DOS, Alfa DOS и т.д.) старушка MS-DOS? На столе стояла, весело гудя вентилятором, 286-я IBM-ка или какой-нибудь из ее многочисленных ... подробнее

Красиво жить не запретишь, или сказка о неправильном десктопе

2003/35‣soft :: ос

Красиво жить не запретишь, или сказка о неправильном десктопе Приятель посмотрел на мой рабочий стол и буркнул: "Маленькое интеллигентное чудовище. Как сделал?" Спасибо, друг, мне очень приятно чувствовать себя немного неординарным, хоть ты и польстил. Сделать то, что ты увидел, было несложно, хоть оно и заставило посидеть над справочниками. Впрочем, и этот процесс тоже доставил мне немалое удовольствие. Мы, извращенцы, все такие. Такую ... подробнее

Asus M3N. Ноутбук с нерусской мобильностью

2003/35‣hard :: notebook

Asus M3N. Ноутбук с нерусской мобильностью "В бананово-лимонном Сингапуре, В бурю, Когда поет и плачет океан И гонит в ослепительной лазури Птиц дальних караван…" Александр Вертинский, 1931 Чтобы не заставлять искать разгадку заголовка, сразу открою карты: Asus M3N — ноутбук на платформе Intel Centrino. Эта платформа представляет собой "союз нерушимый" чипсета i855 (производство Intel), процессора Pentium M (улучшенная мобильная версия ... подробнее

Обзор материнской платы Gigabyte Ga-8IK1100

2003/35‣hard :: mb

Обзор материнской платы Gigabyte Ga-8IK1100 Чипсет i87P на сегодняшний день является самым производительным и высокотехнологичным решением для платформы на базе процессоров Intel Pentium 4 c 800 МГц системной шиной. Поддержка процессоров с данной частотой системной шины, а также двухканальной памяти стандарта DDR 400 дает возможность получить максимальное быстродействие на сегодняшний день. Неудивительно, что все именитые производители ... подробнее

HP Photosmart 850. Все, что может пригодиться

2003/35‣hard :: digital

HP Photosmart 850. Все, что может пригодиться... В последнее время в околокомпьютерных СМИ появляется все большее количество тестов и обзоров разнообразной цифровой фототехники. Ну еще бы, такой простор для творчества авторов:) — не меньший, чем для выбора моделей цифровых камер самого различного класса и ценового диапазона. Вот я и решил после тестирования целого ряда низко- и среднебюджетных моделей цифровых фотокамер (см. прошлые ... подробнее

Всегда под рукой

2003/35‣hard :: моддинг

Всегда под рукой Вы часто записываете болванки CD-R? А где они у вас хранятся? На полочке в коробочке? А давайте встроим это "болванкохранилище" прямо в корпус компьютера! Для того, чтобы сделать этот мод, вам понадобится два свободных пятидюймовых отсека вашего корпуса (думаю, это не проблема), держатель от блока болванок и старый "убитый" CD-ROM, единственным достоинством которого является то, что он все еще умеет выдвигать каретку ... подробнее

Обзор Irda- и Bluetooth-адаптеров D-Computer

2003/35‣hard :: network

Обзор Irda- и Bluetooth-адаптеров D-Computer Думаю, подавляющее большинство из нас посещала мысль избавиться от вороха проводов, болтающихся за системным блоком и всячески портящих жизнь простому пользователю. А производители и создатели стандартов беспроводной периферии эту идею старались всячески поддерживать, но, к сожалению, не так активно, как нам бы этого хотелось. Про IrDA- и Bluetooth-интерфейсы уже было сказано достаточно ... подробнее

Мотивы хакеров

2003/35‣безопасность :: разное

Мотивы хакеров Не так давно сотрудники Министерства обороны США в одном из интервью сделали весьма жесткий прогноз: Америка должна готовиться к электронному Перл-Харбору. В свою очередь, институт SANS и Центр по защите национальной инфраструктуры (NIPC) при ФБР сделали совместное заявление, в котором говорится, что "Интернет не готов к атакам, и в ближайшее время число атак кибертеррористов увеличится". Действительно, до сих пор все эти ... подробнее

Коммерция в Байнете: малые обороты и большие перспективы. Интервью с Юрием Зиссером

2003/35‣интернет :: продажи

Коммерция в Байнете: малые обороты и большие перспективы. Интервью с Юрием Зиссером В последние несколько лет очень много говорится про интернет-коммерцию и ее сказочные перспективы. Но на практике, к сожалению, все выглядит совсем не так радужно. И если Запад (а в последнее время и Россия) стремительно наращивает объемы интернет-торговли, превращая ее в серьезную отрасль бизнеса, то Беларусь по-прежнему плетется в хвосте. Тем не менее, и ... подробнее

Второй номер: web-сервер Microsoft IIS

2003/35‣soft :: интернет

Второй номер: web-сервер Microsoft IIS Разработанный корпорацией Microsoft сервер Internet Information Services является, если можно так выразиться, серебряным призером в современной "Табели о рангах" средств развертывания и обеспечения работы web-проектов. Продвигаемый в качестве стандартного серверного средства для решений на базе операционных систем от Microsoft, данный продукт уверенно удерживает второе место в мире по общему ... подробнее

Star Wars Jedi Knight: Jedi Academy

2003/35‣виртуальные радости :: Жанр: 3D Action

Star Wars Jedi Knight: Jedi Academy Название игры в оригинале: Star Wars Jedi Knight: Jedi Academy Жанр: 3D Action Издатель/Разработчик: Lucas Arts/Raven Software Системные требования: Pentium III 800 MHz, 128 Mb RAM, 16 Mb 3D Video Card, Sound Blaster Compatible Sound Card, 1.2 Gb Hard Disc Space Хоть я не очень-то люблю экшены (уж не знаю почему, хотя и частенько поигрываю — в основном, по сети), но игру, о которой хочу рассказать ... подробнее

Restaurant Empire

2003/35‣виртуальные радости :: Жанр: менеджмент

Restaurant Empire Игра: Restaurant Empire Жанр: менеджмент Разработчик: Enlight Software Издатель: Activision Издатель в России: "Акелла" Система: PII-500, 128 Мб ОЗУ, 3D-видеокарта Restaurant Empire — игра необычайная уже хотя бы потому, что разработчики дают игроку возможность не только вволю блеснуть своими менеджерскими качествами, но и пообщаться тет-а-тет с вымышленным шеф-поваром престижного ресторана. Правда, уровень ... подробнее

Salammbo: Peril in Carthage

2003/35‣разное :: виртуальные радости

Salammbo: Peril in Carthage Игра: Salammbo: Peril in Carthage Разработчик/Издатель: The Adventure Company Windows 98, ME, 2k, Pentium II 400, 64 Мб ОЗУ, SVGA Квест Salammbo создан по мотивам одноименной книги Гюстава Флобера, но фактически из нее были позаимствованы лишь имена главных действующих лиц, а также несколько сюжетных посылов, даже концовка другая. Как же я не люблю, когда квест, да еще с претензией на родство с классической ... подробнее