Использование IPSec в ОС Windows 200x

Использование IPSec в ОС Windows 200x

После внедрения программных продуктов, предполагающих элементы сетевого взаимодействия, часто приходится сталкиваться с тем, что разработчики прикладного программного обеспечения не уделили должного внимания вопросам обеспечения конфиденциальной передачи данных по физическим линиям, которые образуют канал связи между взаимодействующими компьютерами. Общим решением такого рода проблем может явиться создание VPN-соединений на основе имеющихся международных стандартов. Указанная возможность реализована в операционной системе Windows200x/XP.

Информация, изложенная в данной статье, предназначена для тех, кого интересуют вопросы реализации защиты информации с использованием VPN-каналов на основе IPSec-протокола. Протокол IPSec и его составляющие закреплены в группе рекомендаций RFC (Request for Comments) 2401-2412, опубликованных в ноябре 1998 года. Описание конкретных решений позволит от рассмотрения теоретических аспектов виртуальных приватных сетей перейти к практическим моментам их использования. Пользователи операционной системы Windows 200x/XP, следуя подробным инструкциям, приведенным в статье, смогут реализовать защищенную связь между компьютерами.

Справедливости ради следует отметить, что подобные решения имеются и могут быть использованы на других платформах, между различными операционными системами. Для компьютеров, на которых невозможно установить ОС Windows200x/XP, можно применять средство PGPnet Virtual Private Networking. В качестве примера взаимодействия реализации стандарта IPSec на различных операционных системах может быть предложен вариант использования IPSec-протокола между Windows 2000 и операционной системой семейства Unix FreeBSD (см. статью Станислава Лапшанского "IpSec соединение между FreeBSD и Windows 2000" http://www.opennet.ru/base/net/bsd_win_vpn.txt.html ).

В недавно представленной Microsoft для широкой публики Windows 2003 подходы по организации защищенного соединения на основе IPSec не претерпели (по крайней мере, видимых) существенных изменений и абсолютно совместимы с Windows 2000.

В изложенном материале для большей наглядности приводятся иллюстрации для русской версии Windows 2000 Professional, однако названия пунктов меню, окон и др. элементов интерфейса приводятся как для русского, так и для англоязычного интерфейса.

До начала рассмотрения практических вопросов отметим, что для операционной системы Microsoft Windows 2000 рекомендуется обеспечение поддержки 128-битного шифрования данных. Для этого должны быть установлены либо Service Pack 2 для Windows 2000, либо High Encryption Pack.

Service Pack 2 можно загрузить с сервера Microsoft:

http://www.microsoft.com/windows2000/downloads/servicepacks/sp2/default.asp

High Encryption Pack можно загрузить с сервера Microsoft:

http://www.microsoft.com/windows2000/downloads/recommended/encryption/

Обращаем внимание на то, что для возможности внесения изменений в описанные ниже настройки Windows пользователь должен иметь права администратора.

Подход, предлагаемый Microsoft для использования межкомпьютерных соединений по протоколу IPSec в домене

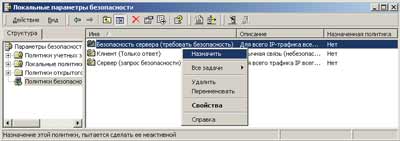

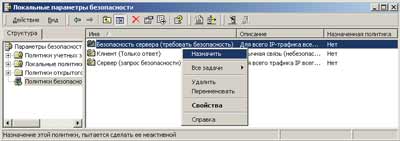

После стандартной инсталляции Windows 200x/XP в операционной системе предлагаются три варианта настройки для организации защищенного IP-канала — политики безопасности IPSec (см. рис.1) в рамках одного домена:

1) Сервер (Server) — для всего трафика IP всегда запрашивает безопасность с помощью доверия Kerberos. Разрешает небезопасную связь с клиентами, которые не отвечают на запрос;

2) Безопасность сервера (Secure Server) — для всего IP-трафика всегда запрашивает безопасность с помощью доверия Kerberos. Не разрешает небезопасную связь с недоверенными клиентами;

3) Клиент (Client) — обычная связь (небезопасная). Использует правило ответа по умолчанию для согласования с серверами, запрашивающими безопасность. Только запрошенный протокол и трафик с этим сервером будут безопасными.

После установки операционной системы ни одна из политик не назначена. Пользователь может активизировать (назначить) одну, и только одну из существующих политик.

Ниже в качестве справочной информации приводятся настройки, которые используются Microsoft в операционной системе Windows 200х/XP для трех стандартных вариантов политики безопасности IPSec. Подробные пояснения можно найти далее в описаниях настроек при создании новой политики безопасности.

При изучении вопросов, связанных с установлением защищенного соединения IPSес, обратим внимание на то, что индивидуальные рекомендации необходимы для случая, если компьютер, который необходимо задействовать в схеме защищенного соединения, имеет несколько IP-адресов. Кроме того, для случая работы в домене локальная политика безопасности компьютера может перекрываться политикой безопасности, определяемой контроллером домена.

Назначение и отключение IPSec-соединения с использованием стандартных настроек Windows

Для организации аутентифицированного и закрытого обмена данными между двумя компьютерами по протоколу IPSec необходимо активизировать на одной стороне политику Безопасность сервера (Secure Server), на другой — Клиент (Client) в разделе Политики безопасности IP на Локальный компьютер (IP Security Policies on Local Machine). Это можно сделать, выбрав пункт локального меню (вызываемого по правой кнопке мыши) Назначить (Assign), предварительно выбрав строку с нужной политикой. Приложение Локальные параметры безопасности (Local Security Settings) можно активизировать, выбрав одноименный подпункт меню Пуск -> Настройка -> Панель управления -> Администрирование (Start -> Setting -> Control Panel -> Administrative Tools).

Обратите внимание на то, что стандартные политики предназначены для использования в рамках одного домена. В противном случае защищенное соединение не будет установлено.

Отметим, что связывающиеся стороны должны быть уверены, что настройки используемых политик остались неизменными с момента установки операционной системы. Вместе с тем, теоретически существует ненулевая вероятность, что после выполнения согласования поддерживаемых криптографических алгоритмов и ключевых данных соединение будет организовано только с использованием протокола аутентификации (Authentication Header — АН), которое предполагает активизацию механизмов только авторства и целостности передаваемых пакетов, в то время как само содержимое пакетов будет передаваться по сети в открытом виде. Это создает предпосылки к тому, что все данные, которыми обмениваются компьютеры, организовавшие "защищенный" канал, будут перехвачены.

Чтобы удалить назначение политики IPSec, щелкните на активной политике правой кнопкой мыши и выберите команду Снять (Un-assign). Кроме того, можно отключить на компьютере службу Агент политики IPSEC (IPSEC Policy Agent). Это позволит обеспечить гарантированное отключение использования политики безопасности IPSec, которая может управляться на уровне контроллера домена.

Тестирование установления IPSec-соединения

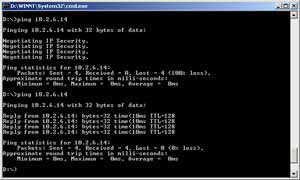

Для проверки правильности настроек политики безопасности активизируйте установку защищенного соединения, выполнив следующие шаги на одном из тестируемых компьютеров:

1. Вызовите командную строку, выполнив запуск программы cmd.exe, выбрав меню Пуск -> Выполнить... (Start -> Run...) или выбрав подпункт Командная строка (Command Promt) меню Пуск -> Программы -> Стандартные (Start -> Program -> Accessories).

2. Запустите команду ping с IP-адресом другого тестируемого компьютера. Установка защищенного соединения требует времени, поэтому при первой попытке отзыв от сервера не будет получен.

3. Повторите команду ping.

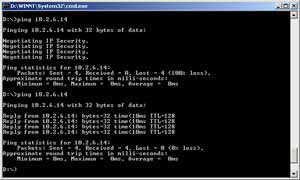

На рис. 2 показан протокол работы двух последовательных вызовов команды ping.

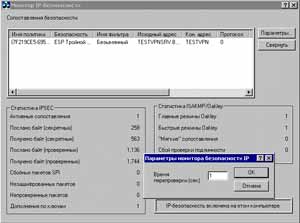

Мониторинг IPSec-соединения

В состав Windows 2003 стандартное средство IPSecMon не входит, поэтому все нижеизложенное в данном пункте может быть применено только для Windows 2000/XP. Опытным пользователям для варианта Windows 200x Server может быть предложена стандартная Windows-компонента Средства сетевого монитора, позволяющая просмотреть все нюансы установки защищенного соединения на уровне данных IP-пакетов, а также на 100% удостовериться в закрытости содержимого IP-пакета после установки защищенного соединения. В данной статье описание работы с сетевым монитором в разрезе применения IPSec-протокола не приводится.

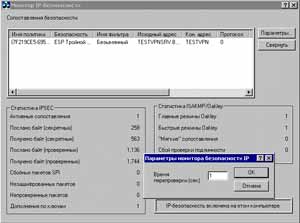

Для выполнения контроля защищенного обмена можно использовать утилиту Монитор IP-безопасности (IP Security Monitor), активизируемую при вызове приложения IPSecMon. exe. Эта утилита показывает наличие и, самое главное, параметры установленных с использованием протокола IPSec защищенных IP-каналов (см. рис.3).

С помощью кнопки <Параметры..> (Options...) уменьшите время обновления с 15 до 1 секунды, чтобы получать в каждый момент актуальную информацию о состоянии IPSec-соединения.

Таблица 1. Настройки стандартных политик безопасности IP в ОС Windows 200x/XP

Рис. 1. Оснастка "Управление политикой безопасности IP", используемая для настройки в Windows IP безопасности (IPSec)

Рис. 2. Выполнение команды ping при согласовании политики безопасности

Рис. 3. Вид главного окна программы "Монитор IP-безопасности"

Продолжение следует .

Максим Костышин, Maxim_Kostyshin@mail.ru,

специалист по компьютерной безопасности

После внедрения программных продуктов, предполагающих элементы сетевого взаимодействия, часто приходится сталкиваться с тем, что разработчики прикладного программного обеспечения не уделили должного внимания вопросам обеспечения конфиденциальной передачи данных по физическим линиям, которые образуют канал связи между взаимодействующими компьютерами. Общим решением такого рода проблем может явиться создание VPN-соединений на основе имеющихся международных стандартов. Указанная возможность реализована в операционной системе Windows200x/XP.

Информация, изложенная в данной статье, предназначена для тех, кого интересуют вопросы реализации защиты информации с использованием VPN-каналов на основе IPSec-протокола. Протокол IPSec и его составляющие закреплены в группе рекомендаций RFC (Request for Comments) 2401-2412, опубликованных в ноябре 1998 года. Описание конкретных решений позволит от рассмотрения теоретических аспектов виртуальных приватных сетей перейти к практическим моментам их использования. Пользователи операционной системы Windows 200x/XP, следуя подробным инструкциям, приведенным в статье, смогут реализовать защищенную связь между компьютерами.

Справедливости ради следует отметить, что подобные решения имеются и могут быть использованы на других платформах, между различными операционными системами. Для компьютеров, на которых невозможно установить ОС Windows200x/XP, можно применять средство PGPnet Virtual Private Networking. В качестве примера взаимодействия реализации стандарта IPSec на различных операционных системах может быть предложен вариант использования IPSec-протокола между Windows 2000 и операционной системой семейства Unix FreeBSD (см. статью Станислава Лапшанского "IpSec соединение между FreeBSD и Windows 2000" http://www.opennet.ru/base/net/bsd_win_vpn.txt.html ).

В недавно представленной Microsoft для широкой публики Windows 2003 подходы по организации защищенного соединения на основе IPSec не претерпели (по крайней мере, видимых) существенных изменений и абсолютно совместимы с Windows 2000.

В изложенном материале для большей наглядности приводятся иллюстрации для русской версии Windows 2000 Professional, однако названия пунктов меню, окон и др. элементов интерфейса приводятся как для русского, так и для англоязычного интерфейса.

До начала рассмотрения практических вопросов отметим, что для операционной системы Microsoft Windows 2000 рекомендуется обеспечение поддержки 128-битного шифрования данных. Для этого должны быть установлены либо Service Pack 2 для Windows 2000, либо High Encryption Pack.

Service Pack 2 можно загрузить с сервера Microsoft:

http://www.microsoft.com/windows2000/downloads/servicepacks/sp2/default.asp

High Encryption Pack можно загрузить с сервера Microsoft:

http://www.microsoft.com/windows2000/downloads/recommended/encryption/

Обращаем внимание на то, что для возможности внесения изменений в описанные ниже настройки Windows пользователь должен иметь права администратора.

Подход, предлагаемый Microsoft для использования межкомпьютерных соединений по протоколу IPSec в домене

После стандартной инсталляции Windows 200x/XP в операционной системе предлагаются три варианта настройки для организации защищенного IP-канала — политики безопасности IPSec (см. рис.1) в рамках одного домена:

1) Сервер (Server) — для всего трафика IP всегда запрашивает безопасность с помощью доверия Kerberos. Разрешает небезопасную связь с клиентами, которые не отвечают на запрос;

2) Безопасность сервера (Secure Server) — для всего IP-трафика всегда запрашивает безопасность с помощью доверия Kerberos. Не разрешает небезопасную связь с недоверенными клиентами;

3) Клиент (Client) — обычная связь (небезопасная). Использует правило ответа по умолчанию для согласования с серверами, запрашивающими безопасность. Только запрошенный протокол и трафик с этим сервером будут безопасными.

После установки операционной системы ни одна из политик не назначена. Пользователь может активизировать (назначить) одну, и только одну из существующих политик.

Ниже в качестве справочной информации приводятся настройки, которые используются Microsoft в операционной системе Windows 200х/XP для трех стандартных вариантов политики безопасности IPSec. Подробные пояснения можно найти далее в описаниях настроек при создании новой политики безопасности.

При изучении вопросов, связанных с установлением защищенного соединения IPSес, обратим внимание на то, что индивидуальные рекомендации необходимы для случая, если компьютер, который необходимо задействовать в схеме защищенного соединения, имеет несколько IP-адресов. Кроме того, для случая работы в домене локальная политика безопасности компьютера может перекрываться политикой безопасности, определяемой контроллером домена.

Назначение и отключение IPSec-соединения с использованием стандартных настроек Windows

Для организации аутентифицированного и закрытого обмена данными между двумя компьютерами по протоколу IPSec необходимо активизировать на одной стороне политику Безопасность сервера (Secure Server), на другой — Клиент (Client) в разделе Политики безопасности IP на Локальный компьютер (IP Security Policies on Local Machine). Это можно сделать, выбрав пункт локального меню (вызываемого по правой кнопке мыши) Назначить (Assign), предварительно выбрав строку с нужной политикой. Приложение Локальные параметры безопасности (Local Security Settings) можно активизировать, выбрав одноименный подпункт меню Пуск -> Настройка -> Панель управления -> Администрирование (Start -> Setting -> Control Panel -> Administrative Tools).

Обратите внимание на то, что стандартные политики предназначены для использования в рамках одного домена. В противном случае защищенное соединение не будет установлено.

Отметим, что связывающиеся стороны должны быть уверены, что настройки используемых политик остались неизменными с момента установки операционной системы. Вместе с тем, теоретически существует ненулевая вероятность, что после выполнения согласования поддерживаемых криптографических алгоритмов и ключевых данных соединение будет организовано только с использованием протокола аутентификации (Authentication Header — АН), которое предполагает активизацию механизмов только авторства и целостности передаваемых пакетов, в то время как само содержимое пакетов будет передаваться по сети в открытом виде. Это создает предпосылки к тому, что все данные, которыми обмениваются компьютеры, организовавшие "защищенный" канал, будут перехвачены.

Чтобы удалить назначение политики IPSec, щелкните на активной политике правой кнопкой мыши и выберите команду Снять (Un-assign). Кроме того, можно отключить на компьютере службу Агент политики IPSEC (IPSEC Policy Agent). Это позволит обеспечить гарантированное отключение использования политики безопасности IPSec, которая может управляться на уровне контроллера домена.

Тестирование установления IPSec-соединения

Для проверки правильности настроек политики безопасности активизируйте установку защищенного соединения, выполнив следующие шаги на одном из тестируемых компьютеров:

1. Вызовите командную строку, выполнив запуск программы cmd.exe, выбрав меню Пуск -> Выполнить... (Start -> Run...) или выбрав подпункт Командная строка (Command Promt) меню Пуск -> Программы -> Стандартные (Start -> Program -> Accessories).

2. Запустите команду ping с IP-адресом другого тестируемого компьютера. Установка защищенного соединения требует времени, поэтому при первой попытке отзыв от сервера не будет получен.

3. Повторите команду ping.

На рис. 2 показан протокол работы двух последовательных вызовов команды ping.

Мониторинг IPSec-соединения

В состав Windows 2003 стандартное средство IPSecMon не входит, поэтому все нижеизложенное в данном пункте может быть применено только для Windows 2000/XP. Опытным пользователям для варианта Windows 200x Server может быть предложена стандартная Windows-компонента Средства сетевого монитора, позволяющая просмотреть все нюансы установки защищенного соединения на уровне данных IP-пакетов, а также на 100% удостовериться в закрытости содержимого IP-пакета после установки защищенного соединения. В данной статье описание работы с сетевым монитором в разрезе применения IPSec-протокола не приводится.

Для выполнения контроля защищенного обмена можно использовать утилиту Монитор IP-безопасности (IP Security Monitor), активизируемую при вызове приложения IPSecMon. exe. Эта утилита показывает наличие и, самое главное, параметры установленных с использованием протокола IPSec защищенных IP-каналов (см. рис.3).

С помощью кнопки <Параметры..> (Options...) уменьшите время обновления с 15 до 1 секунды, чтобы получать в каждый момент актуальную информацию о состоянии IPSec-соединения.

Таблица 1. Настройки стандартных политик безопасности IP в ОС Windows 200x/XP

| Политика безопасности IP Правило безопасности IP | Клиент (только ответ) | Безопасность сервера (требовать безопасность) | Сервер (запрос безопасности) | ||||

| Динамический | Динамический | Весь ICMP-трафик | Весь IP-трафик | Динамический | Весь ICMP-трафик | Весь IP-трафик | |

| Методы проверки подлинности | Kerberos V5 | Kerberos V5 | Kerberos V5 | Kerberos V5 | Kerberos V5 | Kerberos V5 | Kerberos V5 |

| Тип подключения | Все сетевые подключения | Все сетевые подключения | Все сетевые подключения | Все сетевые подключения | Все сетевые подключения | Все сетевые подключения | Все сетевые подключения |

| Параметры туннеля | - | - | Это правило не указывает туннель | Это правило не указывает туннель | - | Это правило не указывает туннель | Это правило не указывает туннель |

| Методы безопасности (действия фильтра/методы безопасности) | Использование протокола ESP (3DES или DES) и (SHA1 или MD5), использование протокола AH (SHA1 или MD5) | Использование протокола ESP (3DES или DES) и (SHA1 или MD5), использование протокола AH (SHA1 или MD5) | Разрешить (блокирование согласования безопасности IP — поток данных защищать не требуется) | Согласовывать — использование протокола ESP (3DES или DES) и (SHA1 или MD5), принимать небезопасную связь, но отвечать с помощью IPSec | Использование протокола ESP (3DES или DES) и (SHA1 или MD5), использование протокола AH (SHA1 или MD5) | Разрешить (блокирование согласования безопасности IP — поток данных защищать не требуется) | Разрешать связь с компьютером, не поддерживающим IPSec Согласование — использование протокола ESP (3DES или DES) и (SHA1 или MD5), принимать небезопасную связь, но отвечать с помощью IPSec |

| Список фильтров | - | - | ICMP (мой IP <-> любой IP) | Любой протокол (мой IP <-> любой IP) | - | ICMP (мой IP <-> любой IP) | Любой протокол (мой IP <-> любой IP) |

Рис. 1. Оснастка "Управление политикой безопасности IP", используемая для настройки в Windows IP безопасности (IPSec)

Рис. 2. Выполнение команды ping при согласовании политики безопасности

Рис. 3. Вид главного окна программы "Монитор IP-безопасности"

Продолжение следует .

Максим Костышин, Maxim_Kostyshin@mail.ru,

специалист по компьютерной безопасности

Компьютерная газета. Статья была опубликована в номере 21 за 2003 год в рубрике soft :: ос